Группа китайских хакеров уже несколько лет наживается на игровых компаниях

Хакерская группа Winnti уже несколько лет тайком наживается с помощью целевых атак на производителей и издателей компьютерных онлайн-игр. К такому выводу пришли аналитики «Лаборатории Касперского» в ходе детального исследования вредоносного ПО, обнаруженного...

Хакерская группа Winnti уже несколько лет тайком наживается с помощью целевых атак на производителей и издателей компьютерных онлайн-игр. К такому выводу пришли аналитики «Лаборатории Касперского» в ходе детального исследования вредоносного ПО, обнаруженного в игровых компаниях.

Осенью 2011 г. года на компьютеры огромного количества игроков одной из популярных онлайн-игр вместе с обновлениями игры попал троян. Но, как выяснилось впоследствии, настоящей мишенью злоумышленников были не игроки, а компании, занимающиеся разработкой и издательством компьютерных игр. Игровая компания, с серверов которой распространился троян, обратилась к «Лаборатории Касперского» с просьбой проанализировать вредоносную программу, которую сотрудники компании обнаружили на сервере обновлений. Обнаруженное вредоносное ПО обладало функционалом бэкдора, который скрытно от пользователя предоставлял возможность злоумышленникам управлять зараженным компьютером, рассказали CNews в компании.

В ходе исследования было обнаружено, что подобное вредоносное ПО уже детектировалось ранее и значится в коллекции «Лаборатории Касперского». Теперь семейство таких зловредов известно под названием Winnti. Соответственно, людей, стоящих за атаками с использованием этого средства удаленного управления, также стали называть «группа Winnti».

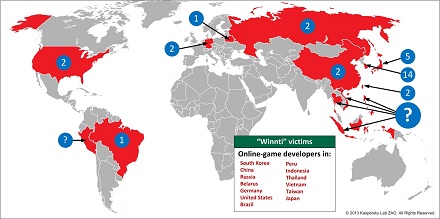

Подробный анализ образцов Winnti позволил выявить несколько ключевых фактов об атаках. За время существования Winnti не менее 35 компаний были когда-либо заражены этой группой злоумышленников, и действует эта группа уже довольно давно — как минимум с 2009 г. Географию распространения зловреда также можно считать глобальной: атакованные компании расположены по всему миру — в Германии, США, Японии, Китае, России и многих других странах. Однако у группы Winnti наблюдается тяготение к странам Восточной Азии: количество обнаруженных угроз там выше. Кроме того, в ходе исследования выяснилось, что за организацией киберпреступлений стоят хакеры китайского происхождения, а фирменным стилем этой группы стала кража сертификатов у атакованных компаний и последующее их использование для новых атак, сообщили в «Лаборатории Касперского».

Страны, в которых обнаружены пострадавшие игровые компании

Таким образом, результаты исследования наглядно продемонстрировали, что атакам такого рода может быть подвержена любая организация, данные которой можно эффективно монетизировать. Эксперты «Лаборатории Касперского» выделили 3 основные схемы монетизации кампании Winnti: нечестное накопление игровой валюты/«золота» в онлайн-играх и перевод виртуальных средств в реальные деньги; кража исходников серверной части онлайн-игр для поиска уязвимостей в играх, что может привести к описанному выше методу нечестного обогащения; кража исходников серверной части популярных онлайн-игр для последующего развертывания пиратских серверов.

«Наше исследование выявило длительную широкомасштабную кампанию кибершпионажа со стороны криминальной группы, имеющей китайское происхождение. Основной целью атакующих стала кража исходных кодов игровых проектов компаний и цифровых сертификатов. Кроме того, злоумышленников интересовали данные об организации сетевых ресурсов, включая игровые серверы, и новых разработках: концептах, дизайне и т.п., — отметил один из авторов отчета, антивирусный эксперт «Лаборатории Касперского» Виталий Камлюк. — В ходе расследования нам удалось предотвратить передачу данных на сервер злоумышленников и изолировать зараженные системы в локальной сети компании».