Основные моменты

Угрозы сегодняшнего дня требуют наличия многих систем активной безопасности во всей сети. Эти активные устройства, такие, как аппаратные межсетевые экраны (Firewall) настоящего и будущего поколений, программные межсетевые экраны для веб-приложений и системы предотвращения вторжений (IPS), требуют встраивания по всей сети. Но внедрение нескольких систем безопасности обычно вызывает обеспокоенность у IT-департамента, и насущными становятся вопросы о бесперебойности работы сети, ее производительности, операционной собственности, гибкости и масштабируемости систем безопасности, и, наконец, об общих расходах.

Инфраструктура контроля безопасности с помощью inline-устройств Ixia - это проверенные временем промышленные решения для развертывания инструментов безопасности в режиме inline (включаемых в разрыв канала), которые повышают общую доступность сети, ее производительность, операционные функции, а также обеспечивают большую гибкость и вместе с тем прочность системы безопасности. Кроме того, это еще и снижение удельных затрат и нагрузки на персонал.

Сегодняшние угрозы требуют сильных, многослойных решений по безопасности

Введение

Важность систем безопасности повышается ото дня, как и их сложность. Это стимулирует новые исследования и капиталовложения в данный сектор по всему миру для того, чтобы эффективней отражать нападения с проникновением в сети организаций. Более чем десятилетний опыт Ixia помогает нашим клиентам успешно внедрять самые современные системы безопасности и одновременно держать расходы на них под контролем.

Ранее

Безопасность была одним из самых быстро развивающихся аспектов IT-среды еще со времен появления первых межсетевых экранов в конце 1980-х. Эти одиночные устройства быстро перешли от простой пакетной фильтрации к динамической проверке (statefull inspectoin), и в начале 1990-х сместились в область приложений. Сегодня мы по-прежнему полагаемся на такие межсетевые экраны, многие из которых в настоящее время называют межсетевыми экранами следующего поколения (Next Generation Firewall, NGFW), поскольку они обеспечивают более глубокую защиту приложений и безопасности в целом.

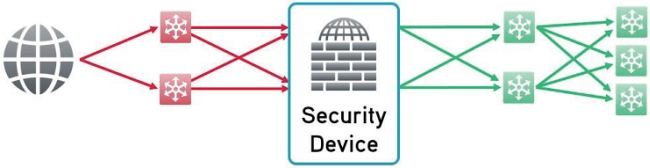

Устройство защиты

В то время как межсетевые экраны отлично подходят для защиты от многих типов атак, которые могут быть обнаружены с помощью политик безопасности, приложений и информации о сессиях, есть много атак, которые появились в последние 20 лет специально для обхода такой защиты. Эти межсетевые экраны, как правило, размещены в наиболее уязвимых точках сети, где безопасность данных наиболее необходима. Обычно это границы между внутренними и внешними сетями, кампусами и центрами обработки данных, или же частными и публичными облаками. Чтобы не усложнять рассказ об этом, мы сосредоточим наше внимание на последнем случае, когда встречаются частные и публичные облачные системы; при этом большинство данных концепций применимы для всех случаев использования.

Сети нуждаются в дополнительной защите помимо межсетевого экрана.

Внедрение системы безопасности началось с простого развертывания межсетевого экрана включаемого в разрыв канала связи

В постоянно видоизменяющемся характере битв между системами IT-безопасности и хакерами сети нуждаются в защите дополнительных инструментов за межсетевым экраном, где многие из них должны быть встроены для активной фильтрации трафика. В следующем разделе мы рассмотрим некоторые общие инструменты и поговорим о проблемах развертывания, которые приходят вместе с ними.

Традиционное развертывание системы безопасности в режиме inline

Поскольку потребности систем безопасности стали более разнообразными, инструментов для защиты сети и приложений тоже стало больше. Это приводит нас к необходимости использовать несколько инструментов в режиме inline, обычно в последовательном порядке, что обеспечивает полную безопасность для сети.

Встраиваемые инструменты безопасности

Возникает сразу несколько проблем, когда развертывание инструментов безопасности происходит в наиболее уязвимых точках сети.

Безопасность теперь требует нескольких специализированных встраиваемых инструментов для защиты сети.

Давайте кратко рассмотрим некоторые из инструментов, которые обычно встречаются в центре рисунка сверху. Это позволит не только познакомиться с их функциями, но и понять, как они работают вместе для защиты сети.

- Межсетевой экран (Firewall): инструмент безопасности, с которым знакомо большинство универсальных IT-специалистов. Firewall контролируют входящий и исходящий трафик на основе наборов правил, сигнатур и политик безопасности. Часто все заканчивается уже на информации из заголовка пакета. Благодаря распространенности этого термина, многие компании-производители межсетевых экранов встраивают в них дополнительные возможности других устройств безопасности из этого списка.

- Межсетевой экран веб-приложений(Web App Firewall): данный инструмент предлагает набор правил HTTP, который охватывает многие атаки, исходящие из веб-приложений, таких, как межсайтовый скриптинг (XSS) и внедрение SQL-кода (SQL-injection), но не обеспечивает общую защиту, предлагаемую традиционным файрволлом.

- Система предотвращения вторжений (IPS): IPS отслеживает и блокирует вредоносную деятельность по сети, часто контролируя как информацию заголовка, так и полезную нагрузку в пакетах, одновременно занимаясь поиском сигнатур или известных событий.

- Система обнаружения вторжений (IDS): система IDS контролирует сетевые и системные аномалии в поведении трафика для предотвращения вредоносной деятельности или нарушения политик данного трафика, но не блокирует его. IDS отслеживает как заголовки пакетов, так и их полезную нагрузку. В то время, как обычно IDS разворачивается отдельно, она может функционировать и будучи встроенной.

- Система предотвращения потери данных: такая система отслеживает соединения на преднамеренное или непреднамеренное раскрытие или потерю конфиденциальной информации. Эти системы часто интегрируют с электронной почтой или другими средствами связи, настраивая их на поиск конфиденциальной информации, такой, как номера кредитных карт клиента или размеры компенсаций уволенных сотрудников.

- Антивирусы: эти системы безопасности с централизованной IT-политикой и блокируют подозрительные или несанкционированные приложения. В то же время идет сканирование трафика обычных приложений на известные вирусы и вирусные сигнатуры, что должно быть закончено до того, как трафик достигнет клиентских или серверных устройств.

- Расшифровка SSL/TLS: большая часть данных, идущих через встроенные системы безопасности, зашифрована, и многие из этих инструментов безопасности требуют доступ к незашифрованным данным для эффективной работы. Устройства для расшифровки могут дешифровать трафик «на лету» и «прогонять» его через вышеуказанные инструменты перед повторной шифровкой и дальнейшей передачей по сети.

- Внесетевой доступ: многие клиенты развертывают TAP-устройства или SPAN-порты в части сети для того, чтобы разрешить внесетевые инструменты для сканирования трафика в этой зоне. Общие инструменты с внесетевым доступом – это IDS, анализирующие устройства и утилиты для измерения производительности приложений.

На основании вышеизложенного можно увидеть, как тысячи сетей по всему миру развиты до такой степени, что в них есть несколько последовательно соединенных устройств безопасности, развернутых для обеспечения безопасности данных. Сети часто координируют эти устройства с системой по управлению информационной безопасности и событиями безопасности (SIEM), чтобы знать свое текущее состояние. Хорошей новостью является то, что есть много решений, способных сделать сеть более безопасной. Тем не менее, возникает сразу несколько проблем, когда развертывание инструментов безопасности происходит в наиболее уязвимых точках.

Развертывание системы безопасности создает организационную проблему, так как инструменты для обеспечения работы этой системы имеют прямое воздействие на производительность и доступность сети.

Доступность сети

С несколькими последовательно соединенными инструментами, совокупное среднее время наработки на отказ (MTBF) и техническое обслуживание начинают оказывать негативное влияние на доступность сети уже на системном уровне. Например, если у вас четыре последовательно соединенных устройства с наработкой на отказ в объеме 20 000 часов, 10 000 часов, 15 000 часов и 30000 часов каждое, общее время наработки составляет 4000 часов - значительно меньше, чем какой-либо одной составляющей. В дополнение к MTBF, которое обычно учитывает только время жизненного цикла аппаратного обеспечения в идеале, ему будут нужны обслуживание, модернизация и настройка, что может повлиять как на продолжительность их времени работы в сети, так и вызвать необходимость временной приостановки работы всей системы для обслуживания.

Производительность

С большим количеством инструментов на всем пути данных в сети, наиболее медленный из них становится узким местом всей системы. Это означает, что даже незначительный прирост скорости подключения к Интернету может вызывать необходимость дорогостоящей модернизации системы безопасности для того, чтобы она могла справиться с новым объемом трафика. Кроме того, развертывание и добавление новых правил безопасности по приложениям может повлиять на производительность инструментов обеспечения безопасности.

Операционная собственность

Развертывание системы безопасности создает организационную проблему, так как инструменты для обеспечения работы этой системы имеют прямое воздействие на производительность и доступность сети. Это может усложнить обновления, выделение времени для обслуживания и добавления/изменения конфигурации с конкурирующими приоритетами безопасности, доступности и производительности.

Гибкость системы безопасности

Если средства безопасности встраиваются в цепочку с недостатком сетевого трафика, команды могут быть ограничены сетевыми требованиями, такими как окна для обслуживания сети, изменения в расписании и накладные расходы на основе предполагаемых атак.

Общие затраты

Встраиваемые инструменты также необходимо обновить: они должны соответствовать скорости сети и иметь все необходимые обновления для защиты от атак, чтобы атаки типа «распределенного отказа в обслуживании» (DDoS), увеличения трафика и других типов атак не портили сеть. К сожалению, это часто приводит к уменьшению жизненного цикла систем безопасности и к увеличению потребности в модернизациях.

Инфраструктура контроля безопасности с помощью inline-устройств от IXIA

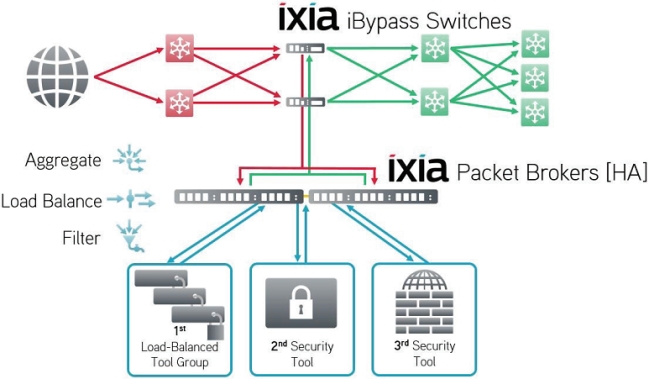

Система использует обходной Bypass-коммутатор и Брокер сетевых пакетов для зоны, где необходима высокая доступность в сети, где встраиваемые инструменты безопасности могут быть развернуты для оптимальной доступности, безопасности и гибкости. Информация поступает от «красных» или ненадежных сетей (untrusted) и направляется через Bypass-коммутатор к брокеру, где он агрегирует трафик, выполняет балансировку трафика между устройствами обеспечения безопасности и обеспечивает фильтрацию на уровне приложений для лучшего использования данных устройств. Затем данные отправляются обратно через Bypass-коммутатор и посылаются в сеть.

Инфраструктура контроля безопасности с помощью inline-устройств IXIA доводит до максимума уровни безопасности, производительности и гибкости встраиваемых решений для обеспечения безопасности

Ключевыми компонентами этой конструкции являются Bypass-коммутатор с возможностью мониторинга устройств безопасности и сетевые брокеры, наподобие представителей семейства IXIA Net Tool Optimizer (NТО) или IXIA xStream. Bypass-коммутатор – это очень простое устройство, которое обеспечивает отказоустойчивый доступ к сетевому трафику для инструментов безопасности. Его основное преимущество заключается в широкой доступности и возможности открытия и закрытия на основе политик безопасности - либо вручную, когда это необходимо для обслуживания или тестирования. Кроме того, Bypass-коммутатор может быть настроен с расширенными возможностями мониторинга для выведения доступности и безопасности на максимальный уровень.

Брокеры сетевых пакетов обеспечивают расширенный контроль трафика, который проходит через все инструменты безопасности: это тот уровень контроля, который невозможен в традиционных схемах развертывания. В дополнение к низкой латентности и легкому управлению, продемонстрируем несколько ключевых функций брокера NPB при развертывании в системах безопасности:

- Высокая доступность: сетвые брокеры должны разворачиваться в архитектуре с высокой степенью доступа (High Availability) для того, чтобы обеспечить доступность средств безопасности.

- Агрегация: сетевой брокер может собирать трафик из нескольких источников.

- Балансировка нагрузки: сетевой трафик может распределяться между несколькими устройствами безопасности; повышая эффективность инвестиций в инструменты для увеличения пропускной способности экономически более выгодным способом.

- Фильтрация трафика: трафик может быть отправлен либо через инструменты безопасности, либо в обход их: будет сделано так, как нужно, чтобы не было потерь пакетов. Благодаря этому добавление/удаление/изменение любого инструмента безопасности становится событием, которое больше не будет влиять на доступность сети, и нет необходимости дожидаться периода техобслуживания.

- Фильтрация приложений: фильтрация на уровне приложений позволяет иметь значительную гибкость в максимизации эффективности и экономию средств. Например, если трафик социальных медиа или YouTube замедляет инструменты безопасности, а проверять этот трафик не нужно, брокер сетевых пакетов может «пропустить» их на пути следования пакетов. Или, если брокер видит необычный трафик, то он может переназначить его к инструментам безопасности для дальнейшего анализа с использованием интеграции API.

- Дупликация для Out-of-Band доступа: сетевой трафик может быть сдублирован для внеполосного Out-of-Band анализа производительности приложений, IDS-анализа, анализирующих устройств или других инструментов, не прерывая прохождение трафика сети.

Эта структура имеет много существенных преимуществ по сравнению с традиционным развертыванием встроенных систем, так как обеспечивает значительные улучшения в ключевых областях применения, указанных ниже.

Доступность сети

Использование Bypass-коммутатора, встраиваемого в разрыв канала, значительно улучшает параметр MTBF (средняя наработка на отказ), так как он обеспечивает меньшее количество устройств, встраиваемых непосредственно в канал связи, и увеличивает контроль над отказоустойчивыми событиями.

Производительность

Возможность снизить нагрузку на медленные инструменты и сбалансировать нагрузку между несколькими инструментами предлагает больше вариантов для улучшения производительности в зоне безопасности.

Операционная собственность

Все значительно упрощается благодаря Bypass-коммутатору, который становится единственным по-настоящему встроенным инструментом в канал связи. Теперь команда сети может сосредоточиться на своих приоритетных задачах, а служба безопасности имеет специальную область, оптимизированную с точки зрения безопасности, изменения/добавления/удаления устройств, которые больше не могут повлиять на сеть, а обновления систем безопасности могут быть очень быстро применены.

Гибкость систем безопасности

Новые инструменты могут быть развернуты, обновления применены, а устранение неисправностей осуществляется без ущерба для остальной части сети.

Общие затраты

Затраты значительно снижаются, в то время как инструменты увеличивают свой жизненный цикл, и обновления могут быть выполнены в более детальном режиме. Команда также тратит меньше времени на координацию и планирование, что повышает эффективность работы. Некоторые из наших клиентов сохранили столько средств, что их бюджеты теперь позволили приобрести резервные инструменты безопасности, и еще остались деньги на дальнейшую модернизацию доступности и масштабируемости по мере необходимости.

Возможность снизить нагрузку на медленные инструменты и сбалансировать нагрузку между несколькими инструментами предлагает больше вариантов для улучшения производительности в зоне безопасности.

Инфраструктура контроля безопасности с помощью inline-устройств от Ixia выделяет ключевой элемент (Bypass-коммутатор) для обеспечения максимальной надежности и доступности.

Десятилетний опыт создания уникальных решений в области информационной безопасности позволил компании Ixia предложить ряд серьезных возможностей для развертывания, которые недоступны в других местах. Встраиваемые решения от Ixia отделяют ключевой элемент (Bypass-коммутатор) от остального оборудования для обеспечения максимальной надежности и доступности. Брокеры сетевых пакетов предоставляют фильтрацию трафика и приложений, а также позволяют значительно увеличить контроль над трафиком вкупе с продвинутым пользовательским интерфейсом. Решение компании Ixia также предлагает очень низкую латентность в сравнении с другими брокерами на рынке, обеспечивая максимальную производительность.

Резюме

| Возможность |

Развертывание простого межсетевого экрана |

Традиционные встраиваемые инструменты безопасности |

Встраиваемые системы безопасности Ixia |

| Базовая защита | Да | Да | Да |

| Надежная система безопасности | Нет | Да | Да |

| Доступность сети | Средняя | Понижена | Высокая доступность |

| Производительность | Средняя | Средняя | Детальный контроль |

|

Добавление/ удаление /изменение компонентов, влияние на сеть |

Запланированное время простоя |

Запланированное время простоя |

Малое время простоя / отсутствует |

| Организационные вопросы | Простые | Сложные | Простые |

| ROI (окупаемость инвестиций) | Стандартно | Медленно | Быстро |

| Масштабируемость | Ограничена | Хорошая (но дорогая) | Очень высокая |

Источник: ZOOM.CNews

CompTek – официальный дистрибутор IXIA в России.

ixia@comptek.ru

+7(495) 789-6565

Поделиться

Поделиться