Питер терСтеег (Peter terSteeg),

директор по технической стратегии, Windows Management, Dell Software

На страже изменений

Наиболее опасными на текущий момент являются целенаправленные атаки, которые, как правило, часто остаются незамеченными очень длительное время — месяцы и более. Основными характеристиками таких атак является очень постепенное и медленное проникновение, которое не должно вызвать подозрения и срабатывания средств защиты. Однако чтобы обеспечить такое проникновение хакерам приходится менять конфигурацию системы и её защитных механизмов. Именно поэтому контроль изменений ключевых компонент корпоративной информационной системы позволяет обнаружить эти посевные изменения, а иногда и помочь в расследовании подобных целенаправленных атак.

Как контролировать изменения?

Современные информационные системы не могут не изменяться, хотя бы для исправления ошибок программного обеспечения. Поэтому полностью предотвратить изменения конфигурационных файлов невозможно. Важно производить только санкционированные изменения и выявлять такие, которые могут повредить безопасности предприятия. Итак, угрозы для процесса конфигурации можно определить следующие:

- Подделка административных полномочий. Когда злоумышленники проникают в систему они первым делом стремятся получить административные права. Таким образом, использование для администраторов более жёстких методов аутентификации (двухфакторная аутентификация) позволит снизить риск целенаправленных нападений. Решения Dell Identity and Access Management реализуют двухфакторную аутентификацию, необходимую для защиты организаций от рисков. Благодаря Dell One Identity Manager назначение пользователей и выделение ресурсов не ограничиваются технологиями и возможностями этих ресурсов, и можно выявлять причины проблем, а не их симптомы. Он упрощает процессы управление доступом и работу с пользователями, их полномочиями и безопасностью в масштабе предприятия, многократно упрощает задачи IAM, время и затраты на их выполнение по сравнению с «традиционными» инфраструктурными решениями.

Dell Cloud Access Manager на новом уровне использует движок Dell Security Analytics Engine, предоставляя организациям возможности контекстного контроля над Web-приложениями и мобильными приложениями, совместимыми с OpenID Connect. Этот адаптивный контроль повышает информационную безопасность и обеспечивает более простой и рациональный доступ для широкого спектра приложений и сценариев. Добавляя новые возможности социальной и мобильной аутентификации, Cloud Access Manager дает пользователям удобный доступ к широчайшему спектру унаследованных и новейших приложений, в то время как ИТ получают необходимую безопасность и контроль.

- Выполнение неавторизованных изменений. Когда злоумышленникам всё-таки удалось обойти процедуру аутентификации, они начинают модифицировать систему так, чтобы скрыть своё присутствие в системе. Именно поэтому и возникают модификации файлов, авторство которых установить невозможно. Поэтому стоит организовать систему управления изменениями таким образом, чтобы всегда можно было установить кто именно внёс соответствующие изменения. Для этого традиционно используется электронная подпись всех модификаций и сохранение журнала всех транзакций с обеспечением их целостности.

- Модификация реальных конфигураций. Однако в некоторых случаях хакеры могут получить доступ напрямую к файлам конфигурации и изменить его так, что администратору будет казаться, что все настроено верно, но на самом деле система работает в неправильном режиме. Поэтому нужно проводить аудит конфигураций, который бы не только показал, что файл конфигурации правильный, но и реально проверил, в каком режиме работает система.

В целом же для гарантии от несанкционированных изменений конфигурации нужно обеспечить с одной стороны жёсткий контроль за тем, кто, когда и зачем выполнял изменения, а с другой - проверять насколько реальная конфигурация отличается от установленной администратором. Таким образом, система управления конфигурациями фактически имеет две части - ядро, которое обеспечивает согласование изменений, и наборы мониторинговых модулей, которые проверяют несколько реальная конфигурация конкретной системы отличается от согласованной.

Какие инструменты можно использовать?

Хорошая система контроля изменений должна иметь следующий функционал:

- Согласование изменений. Ядро системы обеспечивает согласование изменений между администраторами, руководством и бизнес-подразделением. Причём это согласование должно быть организовано так, чтобы авторы всех действий строго фиксировались. Действия, авторство которых установить не удаётся, автоматически считаются несанкционированными и должны быть отменены. Именно поэтому администраторы должны работать уже не напрямую с целыми системами, но через инструмент контроля изменений.

- Исполнение изменений. Далее ядро должно интегрироваться с самыми разнообразными целевыми системами. Для этого используются так называемые коннекторы, которые обеспечивают как внесением изменений, так и подтверждением выполненных действий. В хорошей системе контроля изменений такие коннекторы должны быть для всех наиболее популярных программных продуктов, а для остальных - инструменты быстрой разработки нового коннектора.

- Контроль изменений. Однако наиболее важно не только обеспечивать исполнение изменений, но проверять, насколько реальная настройка системы отличается от согласованной. Здесь мало просто поверить целостность файлов конфигурации целых систем, нужно ещё протестировать реальный их функционал. Поэтому контрольный модуль собирает сведения и происходящих в целевой системе событиях и анализирует их на предмет нарушения конфигураций.

Следует отметить, что первые два компонента пересекаются с функционалом системы управления ИТ, и поэтому являются необязательными в том случае, когда подобная система уже развернута на предприятии. Тем не менее, взаимодействие сканера конфигураций с этой системой управления необходимо для получения сведений о эталонных настройках систем.

Реализация в InTrust

Компания Dell предлагает свой продукт — Dell InTrust. Это аналитическое решение, которое дает организациям возможности поиска и анализа огромных объемов данных, сосредоточенных в одном месте, что позволяет в реальном времени осуществлять глубокий анализ пользовательских операций с целью контроля безопасности, соответствия нормативным требованиям и эффективности. В случае инцидента администраторы с помощью InTrust мгновенно получают детальное представление о взаимосвязи между данными и пользователями для быстрой диагностики широко распространенных проблем. Сотрудники отделов безопасности могут проводить полноценные расследования, независимо от того, где эти данные находятся и какой имеют формат. А сотрудники, контролирующие соответствие процессов нормативным требованиям, могут легко создавать отчеты, подтверждающие такое соответствие в масштабе множества систем.

Система обработки событий и хранения данных InTrust собирает информацию из различных целевых систем, разработанных компаниями Microsoft, Oracle, IBM, HP, Red Hat и SuSE. Она позволяет фиксировать все события, происходящие в этих системах, контролируя действия пользователей, их права и вносимые ими изменения. Также InTrust позволяет производить анализ накопленных сведений и составлять отчёты. Кроме того, этот продукт может интегрироваться с системами управления ИТ System Center Operation Manager и Audit Collection Services.

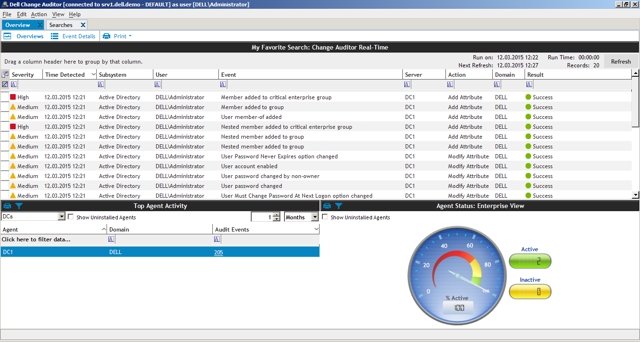

Следует отметить, что для целей обеспечения безопасности нужно контролировать не только все события, происходящие в информационной системе, но и ключевые процессы, которые связаны с общекорпоративными сервисами. В компаниях, чьи информационные системы построены на технологиях Microsoft, такими ключевым системами являются каталог Active Directory и файловые серверы. Именно поэтому компания Dell также предлагает два дополнительных модуля: ChangeAuditor for Active Directory и ChangeAuditor for Windows File Servers. Они-то как раз и позволяют контролировать изменения в наиболее критичных областях информационной системы.

Change Auditor помогает ИТ-персоналу, службе безопасности и контроля соответствия проводить аудит, получать предупреждающие сообщения, обеспечивать защиту и получать отчеты по операциям пользователей и администраторов, изменениям в конфигурации и приложениях в большинстве критичных областей. Данное решение помогает предприятиям предотвратить появление рисков для информационных систем, возникновение простоев, неправильное использование важных данных, невозможность аудита и появление пробелов в системе безопасности, но в те же время гарантировать, что руководители бизнеса смогут предоставить аудиторам и акционерам свидетельства соблюдения политик информационной безопасности и соответствия нормативным требованиям во всей организации.

Организации получают все преимущества, которые дают возможности мониторинга изменений в реальном времени в большинстве критичных областей информационных систем.

В частности, именно по такому пути пошло одно из ведущих авиационных конструкторских бюро России, которое установило в своей информационной системе продукты Dell серии ChangeAuditor. Для этой компании, которая занимается высокотехнологическими разработками, важно сохранить свою интеллектуальную собственность в сохранности. Чтобы помешать разработке важных авиапрограмм, вполне могут быть разработаны целенаправленные вредоносные и шпионские программы, которые до определённого времени не будут обнаруживаться антивирусами. Поэтому служба безопасности компании решила пойти другим путём - контролировать изменения конфигурации информационной системы с целью обнаружения несанкционированных изменений конфигурации. Для решения этой задачи и были в компании внедрены инструменты Dell из серии ChangeAudit.

Поделиться

Поделиться