Масштабная кибератака

Не менее 300 организаций были взломаны через недокументированные уязвимости в устройствах DrayTek, согласно совместному отчету компаний Prodaft и Forescount.

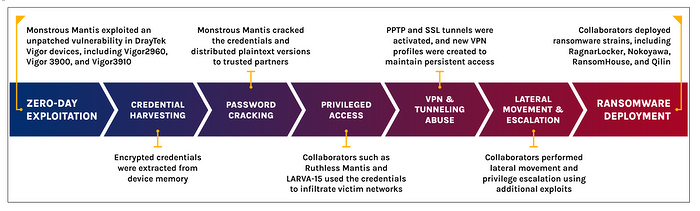

Хакеры используют уязвимости в маршрутизаторах DrayTek для взлома сетей с целью кражи паролей и внедрения программ-вымогателей. По данным Prodaft и Forescount, кибератаки ведутся с августа 2024 г., злоумышленники использует предполагаемый эксплойт нулевого дня в конечной точке mainfunction.cgi маршрутизаторов DrayTek Vigor.

Эксперты считают, что устройства взламывала хак-группа Monstrous Mantis, которая выступала в роли посредника и предположительно связана с вымогательской группой Ragnar Locker. Также были выявлены два аффилированных лица, Ruthless Mantis и LARVA-15, которые использовали украденные учетные данные для проведения отдельных кампаний связанных с ИТ-атаками.

Ruthless Mantis, бывший партнер группы REvil, они успешно скомпрометировали 337 организаций в Великобритании и Нидерландах. Хакеры использовали такие штаммы программ-вымогателей, как Nokoyawa и Qilin.

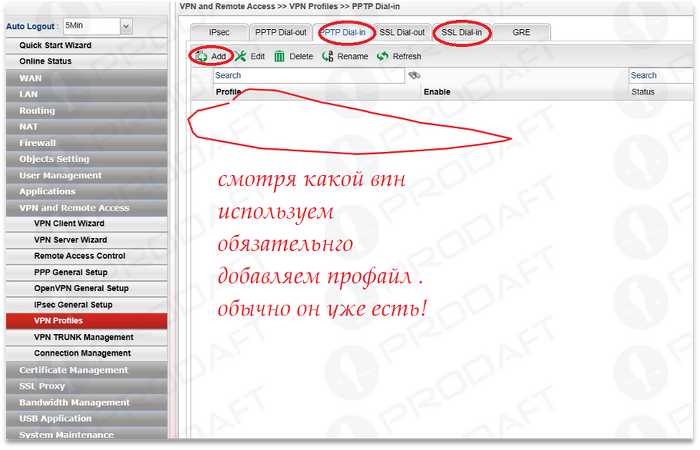

ИТ-атаки были направлена в первую очередь на старые модели DrayTek, вышедшие из продажи, такие как Vigor300B, Vigor2960 и Vigor3900. Эти маршрутизаторы используют административный интерфейс WebUI, который имеет уязвимости в системе безопасности, включая CVE-2020-8515 и CVE-2020-15415. Злоумышленники использовали уязвимость для извлечения и взлома паролей маршрутизаторов DrayTek Vigor, после чего передавали полученные данные избранным партнерам. Основываясь на перехваченных сообщениях злоумышленников, киберэксперты Prodaft полагают, что в кибератаках использовался эксплойт нулевого дня, хотя точная природа потенциального дефекта 0-day остается неясной.

По информации Forescount, Monstrous Mantis делилась ворованными учетными данными с такими злоумышленниками, как Ruthless Mantis (PTI-288) и LARVA-15 (Wazawaka), которые затем использовали информацию для самостоятельных атак. Wazawaka он же Михаил Матвеев действовал как брокер первоначального доступа, продавая скомпрометированные учетные данные другим киберпреступникам и атакуя жертв в Европе, Азии и Австралии.

Примечательно, что последняя доступная версия (v1.5.6) прошивки для этих устройств, вышедших из продажи, доступная с марта 2024 г. Тем не менее, остается неясным, будут ли эти недавно задокументированные проблемы в конечном итоге исправлены производителем сетевого оборудования DrayTek, отметили специалисты по информационной безопасности (ИБ) из Forescout.

Авторы отчета

Согласно совместному отчету Forescout и Prodaft, атаки осуществлялись группой Monstrous Mantis, которую связывают с оператором вымогательского ПО RagnarLocker.

ForeScout – один из разработчиков автоматизированных решений по управлению безопасностью для предприятий и государственных организаций. Продукты компании дают возможность любым лицам в любом месте в любое время и любым способом подключиться к ресурсам корпоративной сети компании без нанесения какого-либо ущерба ее безопасности.

Prodaft - это швейцарская компания, специализирующаяся на кибербезопасности и защите от кибератак. Она имет клиентов в различных отраслях, включая финансы, здравоохранение, государственный сектор и другие. ИТ-компания предлагает различные услуги, такие как пентестинг, управление уязвимостями, анализ безопасности, киберспортивные тренинги и обучение персонала.

Хакеры начали массово взламывать Wi-Fi-роутеры

В начале осени 2024 г. как сообщают в «Известиях», кибермошенники нашли уязвимость в популярных роутерах таких брендов, как Xiaomi, Netgear и Ubiquiti. Подключаясь к сети, хакеры воровали трафик, из которого получали важные личные данные о жертвах. В издании провели собственное расследование и рассказали об истории обнаружения уязвимости, а также способе ее решения.

Владелец платформы «Стингрей Технолоджиз» Юрий Шабалин рассказал, что хакеры смогли получить доступ к роутерам через Wi-Fi-чип. Масштабы угрозы огромные, при этом никаких действий от пользователя для запуска механизма взлома не требуется. Используя ошибку под названием out-of-bounds:write, хакеры направляют вредоносный код на устройство, он записывается в неправильное место памяти, после чего начинает исполняться, открывая доступ ко всем данным. Шабалин отмечает, что больше всех пострадали девайсы от таких брендов, как Xiaomi, Netgear и Ubiquiti.

В свою очередь генеральный директор «Альфа Системс» Игорь Смирнов говорит об охвате миллионов устройств: от смартфонов до умных холодильников. По словам эксперта, это не просто брешь в безопасности, а ворота в ваш дом, позволяющие хакерам по нему разгуливать.

Для эксперт Kaspersky ICS CERT Владимир Дащенко, советует немедленно установить свежее обновление ПО на роутеры, смартфоны и другие имеющиеся Wi-Fi-устройства. Также Дащенко немного успокаивает, что уязвимость может эксплуатироваться только в радиусе действия Wi-Fi-покрытия гаджета, то есть локально. Хакеры не могут взломать девайс, находясь, условно, на другом конце планеты.

Поделиться

Поделиться