Собеседование, тестовое задание, вредонос

Эксперты компании Securonix выявили новую масштабную кампанию по распространению шпионских программ среди разработчиков ПО под Windows, Linux и macOS.

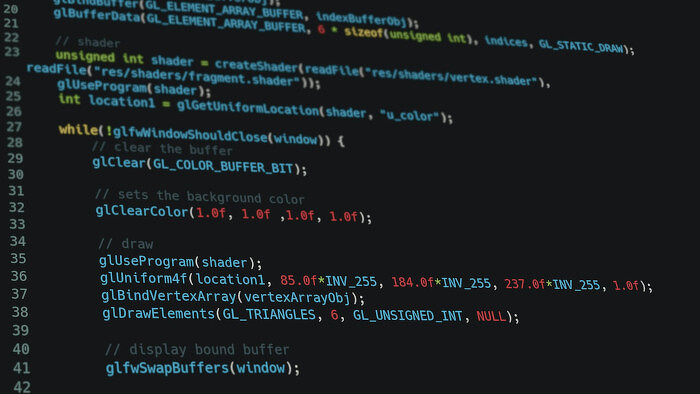

В рамках кампании, обозначенной как DEV#POPPER, злоумышленники рассылают потенциальным жертвам – разработчикам, которые ищут новую работу, – ZIP-архив, содержащий якобы тестовое задание. Внутри него располагается npm-модуль, который после установки запускает замаскированный вредонос BeaverTail, написанный на JavaScript. Эта программа определяет операционную систему, которой ее запустили, и устанавливает контакт с удаленным сервером для последующего вывода данных. Кроме того, BeaverTail может скачивать и другие вредоносы, в частности, написанный на Python бэкдор InvisibleFerret, который осуществляет вывод системных метаданных, файлов cookie из браузеров, выполнять присланные с контрольного сервера команды, скачивать и выгружать файлы, записывать нажатия клавиш и перехватывать содержимое буфера обмена.

Последняя изученная версия этого бэкдора также характеризуется мощной обфускацией, улучшенными, по сравнению с прошлыми версиями, функциями вывода данных через протокол FTP, а также использованием средства удаленного мониторинга и управления AnyDesk.

Скрипт InvisibleFerret может также использоваться для подгрузки и запуска дополнительных скриптов, которые выводят данные из веб-браузеров – Google Chrome, Opera и Brave – в разных операционных системах.

Не первая и не последняя

DEV#POPPER обладает общими чертами с другой кампанией, по-видимому, тоже исходящей из Северной Кореи, – Contagious Interview, выявленной в конце прошлой осени специалистами Palo Alto Networks. В ходе нее также использовался BeaverTail.

«Северокорейские хакеры много лет занимаются хищением любых цифровых активов, до которых могут дотянуться, от технологий до криптовалют, – отмечает Александр Зонов, эксперт по информационной безопасности компании SEQ. – В этой связи их повышенный интерес к разработчикам ПО легко объясним, – открываются возможности как для кражи нового ПО, так и для внедрения в него «закладок» для последующих атак».

Ранее в подобное же охоте на разработчиков была замечена широко известная северокорейская группировка Lazarus, пытавшаяся распространять вредоносные npm-модули в шпионских целях.

Кроме того, в последнее время отмечены попытки северокорейских кибершпионов внедряться в качестве удаленных работников в западные фирмы. Недавно американская компания из сферы информационной безопасности KnowBe4 признала, что по ошибке наняла такого «специалиста». Что-то неладное в компании заподозрили только после того, как новый сотрудник начал пытаться внедрять вредоносы в инфраструктуру компании. Нанести какой-либо существенный вред он, к счастью, не успел.

Поделиться

Поделиться