ИТ-атака на США

Хакеры атаковали Национальное управление по ядерной безопасности США, пишет Bloomberg. Кибератака была частью действий хакеров против ИТ-системы управления документами SharePoint от Microsoft.

По информации Bloomberg со ссылкой на чиновников и частных исследователей по кибербезопасности, хакеры воспользовались крупной ИТ-уязвимостью в безопасности широко используемого серверного программного обеспечения (ПО) Microsoft для проведения глобальной кибератаки на правительственные агентства и компании с 20 по 22 июля 2025 г.

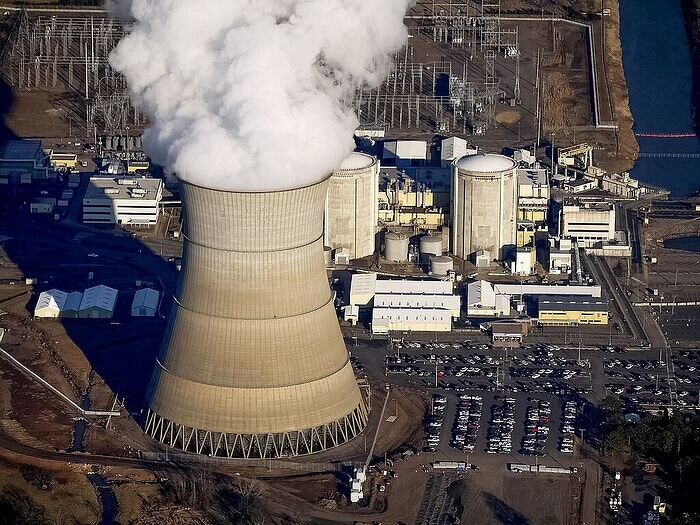

Сообщается, что целями хакеров стали государственные и региональные ведомства, а также университеты и энергетические компании на территории Соединенных Штатов. Национальное управление ядерной безопасности выполняет ключевые задачи, включая обеспечение военно-морских сил (ВМС) США ядерными реакторами для подводных лодок, реагирование на радиологические чрезвычайные ситуации, борьбу с терроризмом и транспортировку ядерного оружия внутри страны. В 2020 г. управление ядерной безопасности уже становилось жертвой кибератаки из-за уязвимости в ПО компании SolarWinds.

SharePoint — это ИТ-платформа от Microsoft для организации совместной работы и управления документами. Она позволяет хранить, организовывать, совместно использовать и получать доступ к информации в организации, а также создавать сайты для совместной работы и управления контентом. По данным Microsoft, к июльской киюбератаке были причастны хакеры из Китая — члены связанных с правительством групп Linen Typhoon и Violet Typhoon. Кроме того, была отмечена активность хакеров еще одной связанной с Китаем группировки — Storm-2603 в отношении SharePoint.

Среди жертв атаки — Министерство образования США, Департамент доходов штата Флорида и Генеральная ассамблея Род-Айленда. В некоторых случаях хакеры смогли получить доступ к учетным данным SharePoint, включая имена пользователей и пароли. Полный масштаб последствий ИТ-атаки пока не установлен.

Посол Китая в США Се Фэн (Xie Feng) ответил на обвинения сообщением, что Пекин решительно выступает против всех форм кибератак и киберпреступности, а также против очернения других лиц без веских доказательств, указывает Bloomberg. Китайский посол сравнил международные торговые потоки с кровеносной системой и предложил Вашингтону использовать проверенные временем принципы традиционной китайской медицины: искать причину болезни, а не фокусироваться на симптомах и не выписывать рецепты другим, если болен сам.

Расследование ИТ-инцидента

По данным The Washington Post, власти США, Канады и Австралии уже запустили расследование по вопросу уязвимости серверов SharePoint. Отмечается, что в компании Microsoft предложили пользователям внести изменения в серверные программы или просто отключить их от интернета, чтобы избежать утечек информации, но от дальнейших комментариев отказались.

Ситуация привела к критике в адрес Microsoft. Сенатор-демократ Рон Уайден (Ron Wyden) заявил, что государственные учреждения зависимы от ИТ-компании, которая не только не заботится о безопасности, но и зарабатывает миллиарды долларов на продаже премиальных услуг по кибербезопасности для устранения недостатков в своих ИТ-продуктах. Бывший американский чиновник по кибербезопасности Роджер Кресси (Roger Cressey) также отметил, что если у цифровой экосистемы только один поставщик ИТ-продуктов, то последствия его ошибок могут быть катастрофическими.

Разработчики же Microsoft утверждают, что в данной ситуации быстро приняла меры для защиты пользователей и в рамках инициативы Secure Future сосредоточена на ускорении и усилении мер реагирования на ИТ-инциденты, связанные с кибербезопасностью.

Возможные эксплойты

Как сообщал CNews, хакерские группировки начали интенсивно эксплуатировать уязвимость нулевого дня в Microsoft SharePoint Server, которой присвоен индекс CVE-2025-53770, под кибератакой находится и следующая за ней — CVE-2025-53771. Уязвимость CVE-2025-53770 получила почти максимальную оценку угроз по шкале CVSS — 9,8 балла из 10 возможных. При этом ее называют плохо запатченной другой, более ранней уязвимости — CVE-2025-49704, которая также была выявлена в 2025 г. и устранена в рамках июльского кумулятивного обновления.

Со слов директора по информационной безопасности (ИБ) компании SEQ Анастасии Мельниковой, речь, по-видимому, идет о недоработанном изначально патче, который хакеры смогли обойти. Тот факт, что ИТ-угроза от нового варианта оценивается намного выше, чем от оригинала, означает, что установку внеочередных обновлений необходимо произвести в приоритетном порядке, вне зависимости от того, являются ли они финальным вариантом или промежуточным.

Угроза от CVE-2025-49704 оценивалась в 8,8 баллов по шкале CVSS, на полный балл ниже, чем в случае CVE-2025-53770. Впрочем, возможность запуска произвольного кода фигурирует в обоих случаях. Разница в том, что эксплуатация CVE-2025-53770 возникает вследствие десериализации недоверенных данных в локальных установках SharePoint Server и никакой авторизации для этого не требуется.

Фрилансеры из Китая

В июле 2025 г. глава минобороны США Пит Хегсет (Pete Hegseth) рассказал о том, что Пентагон в экстренном порядке проверит информацию о доступе программистов из Китая к компьютерным системам ведомства на правах субподрядчиков Microsoft, об этом уже писал CNews.

Расследование ProPublica выявило, что руководители Microsoft почти десятилетие привлекала китайских инженеров к работе над облачными системами Минобороны США через механизм «цифрового сопровождения». Эксперты считают, что такая практика создает риск утечки секретных данных на фоне усиливающегося технологического противостояния между США и Китаем.

Сама программа «цифрового сопровождение» в США предполагает, что китайские ИТ-специалисты подают заявки на решение специфических технических задач, передавая команды удаленно через Microsoft Teams американским «эскортам» с доступом к секретным данным. Эти «эскорты», не всегда обладая нужной квалификацией, вводят команды в федеральные облачные сервисы уровней Impact 4/5, где утечка данных может привести к уже серьезным или катастрофическим последствиям для военных операций.

Проблема заключается в том, что многие участники программы «цифрового сопровождения» не обладают достаточной технической подготовкой и зачастую уступают в ИТ-навыках китайским инженерам, которых они должны контролировать. Обычно это бывшие военные с минимальным опытом программирования и низкой заработной платой. Грубо говоря за сеньорами, следят ИТ-специалисты ниже уровня джуниор.

Поделиться

Поделиться