Обнаружение ИТ-инструмента

Специалисты по информационной безопасности (ИБ) Lookout Threat Lab обнаружили семейство шпионского ПО под названием EagleMsgSpy, исследование было опубликовано на сайте ИТ-компании. Предположительно есть версия не только для ОС Android, но и для iOS.

Исследователи в области кибербезопасности обнаружили новую программу слежения, которая, как подозревают ИБ-эксперты, используется китайскими полицейскими управлениями в качестве ИТ-инструмента для законного перехвата данных и информации. Это позволяет китайской киберполиции собирать широкий спектр данных с мобильных устройств.

Шпиоский софт EagleMsgSpy функционирует с 2017 г. и требует физического доступа к устройству для установки. Установочный компонент разворачивает скрытый модуль для наблюдения. Распространение осуществляется исключительно через физический доступ, так как приложение отсутствует в Google Play и других магазинах.

Исследователи, обнаружившие эту активность, приводят обширные доказательства, связывающие EagleMsgSpy с его разработчиками и операторами. Среди доказательств - IP-адреса, связанные с серверами C2, домены, прямые ссылки во внутренних документах и публичные контракты. Кроме того, последующая оценка вредоносного ПО показала, что у шпионской программы может быть существующий вариант для продуктов Apple на базе iOS. Однако в на стоящее время образец для анализа еще не получен.

EagleMsgSpy - это шпионская программа, которая превосходит возможности других распространенных штаммов вредоносного ПО. По данным Lookout Threat Lab, китайские власти устанавливали шпионское ПО на конфискованные смартфоны подозреваемых во время их арестов. После правоохранительные органы возвращали устройства пользователям, после установки на них EagleMsgSpy.

Дополнительным подтверждением этих предположений является то, что исследователи пока не обнаружили APK-установщика вредоносной программы в Google Play или сторонних магазинах приложений, что говорит о том, что ее развертывает лишь небольшая группа операторов. Последующие версии EagleMsgSpy, проанализированные аналитиками в области кибербезопасности, отличаются улучшенной обфускацией (это когда мы берем понятный код и делаем из него непонятный) и шифрованием кода, что указывает на то, что ИТ-инструмент продолжает развиваться.

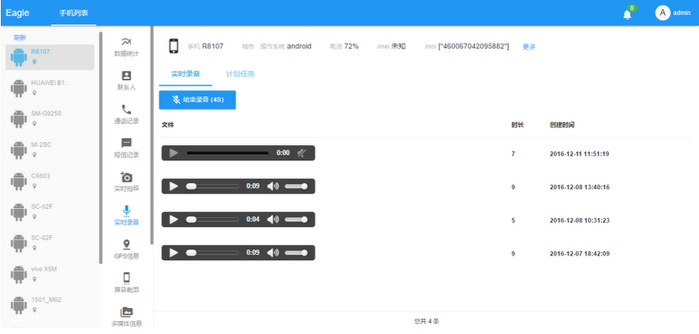

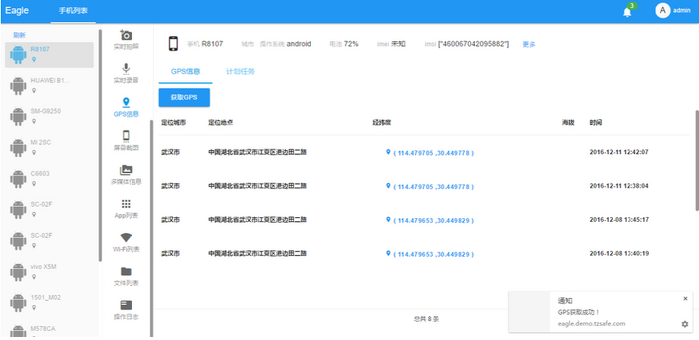

Собираемые данные от EagleMsgSpy включают: перехват сообщений через службы уведомлений и доступности; сбор данных из мессенджеров (QQ, Telegram, WhatsApp, WeChat); небольшие по продолжительности видеозаписи экрана (5-10 сек) и создание скриншотов; аудиозаписи во время работы устройства; доступ к журналам вызовов, контактам, SMS, GPS-координатам и списку установленных приложений; анализ сетевых соединений и внешнего хранилища; считывания закладок в браузере.

Вредоносная программа сохраняет украденные данные в секретной директории для процесса эксфильтрации, затем шифрует, сжимает и передает их на серверы C2. Исследователи Lookout Threat Lab утверждают, что вредоносная программа имеет панель администрирования под названием «Stability Maintenance Judgment System». Панель позволяет удаленным операторам в режиме реального времени запускать такие задачи, как аудиозапись или визуализация географического расположения и коммуникационного обмена соединений цели.

Доказательства, собранные Lookout Threat Lab, указывают на связь программы с несколькими бюро общественной безопасности Китая. Эти организации, выполняющие функции местной полиции, используют EagleMsgSpy для систематического мониторинга граждан в стране.

Новая реальность

Группа журналистов The New York Times больше года изучала китайские тендеры на закупки технологий для слежки и опубликовали свой отчет летом 2022 г. Проанализировав сотни тысяч документов, расследователи пришли к выводу, что Китайская Народная Республика (КНР) создала более масштабную ИТ-систему наблюдения за гражданами, чем было принято считать.

По оценкам аналитиков, во всем мире работают около миллиарда камер наблюдения, и половина из них находится в Китае. Из тендерных документов журналисты The New York Times узнали, что полиция КНР хотела размещать их именно в тех местах, которые люди посещают для удовлетворения обычных потребностей вроде покупки еды или путешествий. Кроме того, китайские силовики, согласно документам, добивались установки камер с системами распознавания в частных помещениях — например, в жилых домах, караоке-залах и отелях.

Данные с камер впоследствии передаются аналитической программе, которая идентифицирует расу и пол человека, а также указывает, носит ли он маску или очки. Вся информация хранится на государственных серверах, и, судя по тендеру из провинции Фуцзянь, там уже на июль 2022 г. набралось 2,5 млрд изображений лиц . Сама полиция указывала, что такой набор данных необходим для контроля и управления людьми.

Поделиться

Поделиться