Структура хакерских группировок КНДР

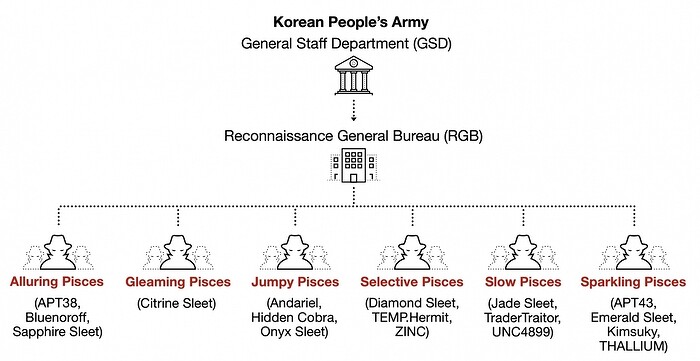

Специалисты описали деятельность хакерских группировок, связанных с разведкой КНДР. Об этом в середине сентября 2024 г. говорится в отчете Palo Alto Networks. В новостях все хакерские группы объединяются под названием Lazarus и работают в интересах правительства Северной Кореи.

В публичных отчетах Lazarus используется как общий термин для обозначения угроз со стороны КНДР. Однако многие из этих угроз можно разделить на различные группы в рамках Разведывательного генерального бюро (РГБ) Корейской народной армии.

За прошедшие годы РГБ выявило как минимум шесть групп угроз, которые Palo Alto Networks обозначали следующим образом:

Alluring Pisces (также известная как Bluenoroff) - специализируется на кибератаках на финансовые учреждения, криптовалютные компании и банкоматы. Именно эта группа ответственна за крупные киберограбления.

Gleaming Pisces (Citrine Sleet) - специализируется на кибератаках на компании, работающие с криптовалютой, и связана с кампанией AppleJeus, в рамках которой распространялись поддельные криптовалютные приложения.

Jumpy Pisces (Andariel) - специализируется на кибершпионаже, но также известна проведением атак с использованием программ-вымогателей.

Selective Pisces (TEMP.Hermit) - специализируется на медиа, оборонные и ИТ-компании, занимается как шпионажем, так и кибератаками на сети с целью их разрушения или компрометации.

Slow Pisces (TraderTraitor) - известна кибератаками на блокчейн-компании и участие в цепочках поставок, распространяет вредоносные приложения, такие как TraderTraitor.

Sparkling Pisces (Kimsuky) - специализируется на сборе разведывательных данных, при этом финансирование их операций осуществляется за счет киберпреступлений.

Эти группы разрабатывают свой собственный набор вредоносных программ, которые они используют для проведения различных типов операций. Северокорейские группировки хакеров являются одной из областей внимания в рамках корпоративной оценки MITRE ATT&CK на 2024 г. В этой оценке угроз рассматриваются различные группы северокорейских угроз в рамках RGB, которые Palo Alto Networks отслеживают.

Вредоносные программы

Специалисты по информационной безопасности (ИБ) Palo Alto Networks рассмотрели 10 семейств вредоносных программ, замеченных в недавних атаках, проведенных северокорейскими группами. Сюда входят вредоносные программы для всех трех основных операционных систем (ОС): Windows, macOS и Linux. Помимо описания функциональности и истории каждого типа вредоносных программ, эксперты представили их исполнение через призму системы Palo Alto Networks Cortex XDR.

RustBucket - это вредоносная программа для macOS, о которой впервые сообщили в 2023 г. С тех пор в дикой природе было замечено множество вариантов этой вредоносной программы. Большинство заражений RustBucket состоит из трех этапов. На первом этапе обычно создается файл AppleScript, содержащийся внутри приложения или ZIP-архива и маскирующийся под легитимный файл. Этот файл AppleScript отвечает за поиск загрузчика второго этапа. Загрузчик второго этапа маскируется под приложение для просмотра PDF-файлов. Некоторые варианты этого загрузчика второго этапа написаны на Swift, другие - на Objective-C. Третий этап - это конечная полезная нагрузка, полученная загрузчиком второго этапа.

Впервые обнаруженный в 2023 г., Kandykorn представляет собой полезную нагрузку пятиступенчатой цепочки заражения, нацеленной на системы macOS. Известные заражения Kandykorn начинаются с социальной инженерии: жертву обманом заставляют загрузить вредоносный ZIP-архив, содержащий вредоносный Python-скрипт. Если жертва выполняет Python-файл, то загружается второй этап заражения - второй Python-скрипт, который сохраняется в папке с именем _log. Третья стадия заражения - это загрузчик.

В начале 2023 г. несколько поставщиков обнаружили троянские программы установки macOS для легитимного клиентского приложения 3CX, известного как 3CXDesktopApp. Эти троянские программы установки содержали многоступенчатое вредоносное ПО под названием SmoothOperator. Вирус может выполнять полезную нагрузку и извлекать данные, связанные с 3CX, с зараженных узлов. Он написан на языке Objective-C и ориентирован на пользователей 64-битной macOS на базе Intel. Троянизированный компонент SmoothOperator в приложении 3CXDesktopApp представляет собой модуль libffmpeg.dylib, который является легитимной зависимостью, но, судя по всему, был изменен или подделан участниками угрозы. Основная цель этого поддельного файла libffmpeg.dylib - сбор информации о среде зараженного устройства и доставка дополнительной полезной нагрузки. При загрузке дополнительной полезной нагрузки модуль записывает ее в файл с именем UpdateAgent и выполняет его. Ниже, на рисунке 7, показан дизассемблированный код из испорченного файла libffmpeg.dylib, связанный с сохранением последующей полезной нагрузки под именем UpdateAgent.

ObjCShellz - относительно простой бэкдор, обнаруженный и названный Jamf Threat Labs в ноябре 2023 г. Он служит удаленной оболочкой и позволяет злоумышленнику выполнять произвольные команды. Как сообщается, злоумышленники доставляют ObjCShellz в качестве полезной нагрузки второго этапа в уже взломанную ИТ-систему. Как и другие вредоносные программы для macOS, ObjCShellz написан на языке Objective-C. Jamf Threat Labs сообщила, что злоумышленники использовали его в рамках кампании RustBucket.

О Fullhouse было сообщено компанией Mandiant в 2023 г., это HTTP-бэкдор, написанный на C/C++, и он рассматривался как часть кибератаки на цепочку поставок. Поставляемый как бэкдор первой ступени, Fullhouse поддерживает выполнение произвольных команд и, в свою очередь, поставляет другие бэкдоры второй ступени. Разобранный код из образца Fullhouse обнаруживает некоторые нереализованные функции, такие как MyFunctionStealthCodeArea. Части этого кода также извлекают переменную окружения оболочки, что отмечено в строке, содержащей getenv(«SHELL»).

POOLRAT - это бэкдор для macOS и Linux, о котором CISA впервые сообщила в 2021 г. как о файле с именем prtspool, вероятно, являющимся конечной полезной нагрузкой в атаке AppleJeus. Компания Mandiant назвала это семейство вредоносных программ POOLRAT и обнаружила более новый образец в своем анализе атаки на цепочку поставок 3CX в 2023 г.

PondRAT - это название, которое ИБ-эксперты используют для семейства RAT с вариантами для Linux и macOS. Cybersecurity and Infrastructure Security Agency (CISA) сообщила о самом раннем образце, который ИБ-эксперты идентифицирует как PondRAT.

OdicLoader - это загрузчик ELF, который маскируется под PDF-файл, используя символ U+2024 Unicode (шестнадцатеричный 0xE2 0x80 0xA4) вместо точки (шестнадцатеричный 0x2e) в расширении файла pdf. Эта техника может обмануть файловый менеджер в графической среде Linux, заставляя поддельный PDF-файл выполняться как ELF при двойном щелчке, а не открываться в программе просмотра PDF. После выполнения OdicLoader открывает ложный PDF-файл с помощью стандартного средства просмотра PDF-файлов системы, используя xdg-open, затем загружает и выполняет следующую полезную нагрузку.

Изначально злоумышленники использовали вредонос Comebacker в рамках кампании, направленной на исследователей безопасности в 2020 г. Как и PondRAT, хакеры также распространяли Comebacker в виде вредоносных пакетов на PyPI. Comebacker взаимодействует со своим командно-контрольным (C2) сервером, отправляя случайно сгенерированные имена параметров через HTTP POST-запросы. Во время первого соединения клиент обменивается с сервером ключами и отправляет текущее местное время. Затем сервер отвечает несколькими значениями, включая зашифрованную полезную нагрузку, инструкции по выполнению и хэш MD5 для проверки подлинности полезной нагрузки.

CollectionRAT - это RAT на базе Windows, о которой впервые было объявлено в отчете Cisco Talos в 2023 г., но в нем перечислены образцы, датируемые 2021 г. Эта вредоносная программа взаимодействует со своим C2-сервером по протоколу HTTP и использует библиотеку Microsoft Foundation Class (MFC) в качестве обертки для расшифровки своего вредоносного кода. При запуске на уязвимом хосте CollectionRAT сначала собирает системную информацию, чтобы снять отпечатки пальцев с окружения жертвы, и отправляет ее на сервер C2. Сервер отвечает командами для вредоносной программы, которые предоставляют злоумышленнику широкий спектр возможностей.

Поделиться

Поделиться