Новый вирус

Обнаружен новый вирус для Android под названием NGate, который использует чип NFC для кражи данных с банковских карт. Об этом в конце августа 2024 г. сообщило издание Bleepingcomputer.

В частности, NGate позволяет злоумышленникам эмулировать карты жертв и совершать несанкционированные платежи или снимать наличные в банкоматах. Новый вирус активен с ноября 2023 г. и связан с недавним отчетом компании ESET об участившихся случаях использования прогрессивных веб-приложений (PWA) и продвинутых WebAPK для кражи банковских учетных данных пользователей в Чехии.

В опубликованном исследовании на Bleepingcomputer специалисты по кибербезопасности из ESET утверждают, что вредоносное программное обеспечение (ПО) NGate также использовалось в ходе кампании в некоторых случаях для прямой кражи наличных.

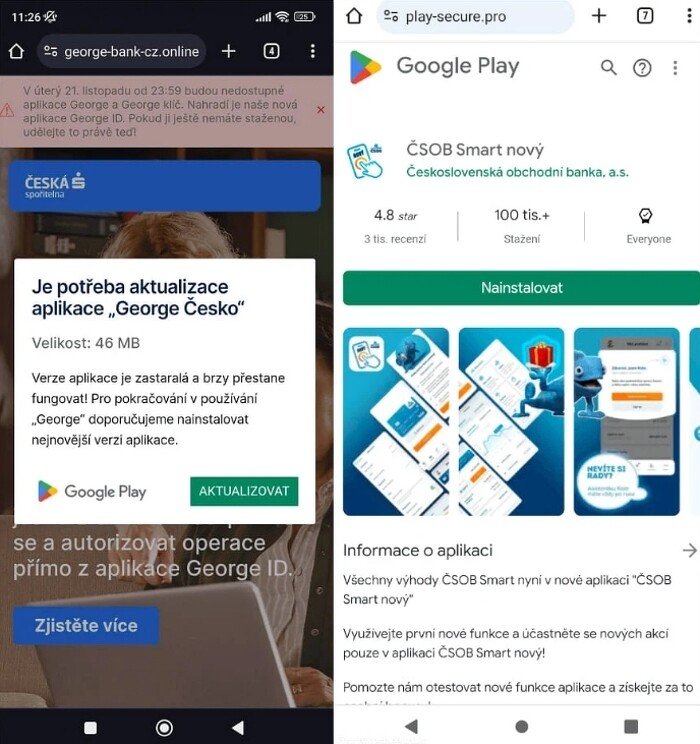

Кибератака начинаются с вредоносных текстов, автоматических звонков с заранее записанными сообщениями или вредоносной рекламы, чтобы обманом заставить жертв установить на свои устройства вредоносные Progressive Web App (PWA) (это веб приложение, созданное с использованием определенных технологий для достижения заданных целевых показателей), а затем и WebAPK (это функция в Google Chrome, которая создает собственный контейнер Android-пакетов (APK) и подписывает его на стороне сервера для PWA).

Вирус NGate рекламируются как срочные обновления безопасности и используют официальную иконку и интерфейс входа в систему целевого банка для кражи учетных данных доступа клиентов. При установке эти приложения не требуют никаких разрешений. Вместо этого они используют API веб-браузера, в котором запускаются, чтобы получить необходимый доступ к аппаратным компонентам устройства. После того как фишинговый шаг через WebAPK выполнен, жертву обманом заставляют установить NGate на втором этапе ИТ-атаки.

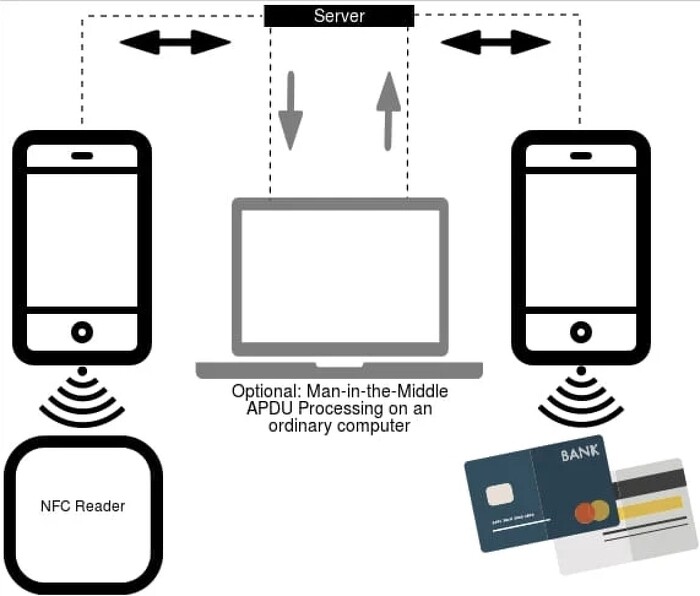

После установки вредоносная программа активирует компонент с открытым исходным кодом под названием NFCGate, который был разработан университетскими исследователями для тестирования и экспериментов с NFC. Инструмент поддерживает функции захвата, ретрансляции, воспроизведения и клонирования на устройстве и не всегда требует рутования устройства для работы. NGate использует инструмент для захвата данных NFC с платежных карт, находящихся в непосредственной близости от зараженного устройства, а затем передает их на устройство злоумышленника, напрямую или через сервер.

Злоумышленник может сохранить эти данные в виде виртуальной карты на своем устройстве и воспроизвести сигнал на банкоматах, использующих NFC для снятия наличных или совершения платежа в точках продаж (PoS).

Получение PIN-кода карты

Для снятия наличных в большинстве банкоматов требуется PIN-код карты, который, по словам исследователей по информационной безопасности (ИБ), получается путем социальной инженерии жертвы. После того как фишинговый шаг PWA/WebAPK выполнен, мошенники звонят жертве, притворяясь сотрудником банка, и сообщают об инциденте безопасности, который затрагивает их.

Затем они отправляют SMS-сообщение со ссылкой для загрузки NGate, якобы приложения для верификации существующей платежной карты и PIN-кода. Как только жертва сканирует карту своим устройством и вводит PIN-код для верификации на фишинговом интерфейсе вредоносной программы, конфиденциальная информация передается злоумышленнику, что позволяет снять деньги.

Чешская полиция уже поймала одного из хакеров, осуществлявших такие операции в городе Прага, но поскольку эта тактика может набрать обороты, она представляет значительный риск для пользователей устройств на операционной системе (ОС) Android.

Компания ESET также подчеркивает возможность клонирования меток доступа на территорию, транспортных билетов, идентификационных жетонов, членских карт и других технологий, работающих с NFC, так что прямая потеря денег - не единственный плохой сценарий.

Как защититься

В случае если пользователь не использует NFC активно, он сможет снизить риск, отключив чип NFC на своем устройстве. На Android перейдите в Настройки > Подключенные устройства > Параметры подключения > NFC и переведите тумблер в положение «Выключено». Если же пользователю необходимо, чтобы NFC был постоянно активирован, внимательно изучите все разрешения приложений и ограничьте доступ только теми, которые в этом нуждаются. Устанавливайте банковские приложения только с официальной страницы учреждения или из Google Play, RuStore, NashStore, RuMarket а также убедитесь, что используемое приложение не является WebAPK.

Пользователи Android автоматически защищены от известных версий этого вредоносного ПО с помощью Google Play Protect, который по умолчанию включен на устройствах Android с сервисами Google Play. Google Play Protect может предупреждать пользователей или блокировать приложения, известные своим вредоносным поведением, даже если эти приложения поступают из источников за пределами Play.

Поделиться

Поделиться