Новая угроза

Исследовательская группа под руководством ИТ-специалистов из Калифорнийского университета в Сан-Диего изучила протокол Remote Authentication Dial-In User Service (Radius) и обнаружила уязвимость, которую они назвали Blast-Radius и которая существует уже несколько десятилетий. Об этом в конце августа 2024 г. говориться в опубликованном отчете на сайте учебного заведения.

Протокол Radius, разработанный в 1991 г., позволяет сетевым устройствам, таким как маршрутизаторы, коммутаторы или мобильное роуминговое оборудование, использовать удаленный сервер для проверки логина или других учетных данных. Это распространенная система в корпоративных и телекоммуникационных сетях, поскольку она позволяет централизованно управлять учетными данными. В результате Radius является важной частью современных телекоммуникационных и корпоративных сетей, а на крупных производствах протокол может контролировать доступ к десяткам тысяч коммутаторов.

В исследовательскую группу вошли Надя Хенингер (Nadia Heninger), Миро Халлер (Miro Haller) и Адам Сул (Adam Suhl) из Калифорнийского университета в Сан-Диего. Шэрон Голдберг (Sharon Goldberg) из американской компании Cloudflare. Майк Милано (Mike Milano) из BastionZero и Дэн Шумоу (Dan Shumow) из Microsoft Research, а также Марк Стивенс (Marc Stevens) из Centrum Wiskunde & Informatica.

Со слов профессора факультета компьютерных наук и инженерии Школы инженеров Джейкобса Нади Хенингер, это один из самых крупных и сложных процессов раскрытия уязвимостей, в которых исследователи кибербезопасности принимали участие. Учитывая, насколько широко используется этот протокол, удивительно, что он практически не получил формального анализа безопасности в академических сообществах криптографии и безопасности. Хенингер отмечает большой разрыв между теми, кто развертывает эти протоколы, и теми, кто их изучает.

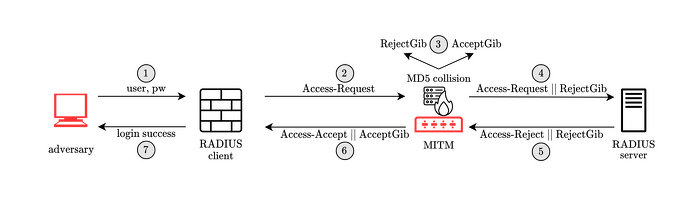

Исследователи по информационной безопасности (ИБ) обнаружили возможность кибератаки посредством метода «человека посередине», это ИТ-атака, при которой хакер получает доступ к каналу связи между легитимными сторонами, что позволяет ему просматривать содержимое всех передаваемых ими сообщений, удалять и изменять их. Хакеры могут атаковать связь между клиентом Radius (или сетевым устройством жертвы) и сервером Radius, чтобы подделать действительное сообщение о принятии протокола в ответ на поддельный запрос на вход или аутентификацию. Это может дать хакеру административный доступ к сетевым устройствам и службам, не требуя от него угадывания или «грубой силы» (метод взлома, при котором хакер или тестировщик подбирают данные для входа в ИТ-систему) паролей.

По словам авторов, корень этой уязвимости кроется в том, что Radius был разработан до того, как был понят правильный дизайн криптографических протоколов. В нем используется проверка подлинности, основанная на специальной и небезопасной конструкции на базе хэш-функции MD5, о поломке которой известно уже два десятилетия. Однако протокол Radius не был обновлен, когда MD5 была сломана в 2004 г., отмечают авторы. До их работы разработчики стандартов протокола, определяющего Radius, считали, что конструкция на основе MD5, используемая в Radius, по-прежнему безопасна.

Поставщики выпустили исправления, реализующие рекомендованное авторами краткосрочное устранение этой уязвимости. Системным администраторам следует проверить наличие исправлений для протоколов, используемых ими совместно с Radius, и применить обновленные параметры конфигурации, предложенные поставщиками.

Исследователи кибербезопасности раскрыли информацию о своих находках (рекомендации по безопасности CVE-2024-3596 и VU#456537), а более 90 поставщиков приняли участие в скоординированном раскрытии информации и выпустили бюллетени безопасности.

Протокол Radius

Radius - это один из сетевых клиент-серверных протоколов, используемый для централизованного управления авторизацией, аутентификацией и учетов при запросе доступа пользователей к различным сетевым службам. Клиент Radius обычно используется на сетевом устройстве для реализации Authentication, Authorization and Accounting (ААА) совместно с протоколом 802.1x. Сервер Radius хранит базу данных (БД) для AAA и связывается с клиентом Radius через протокол Radius, который является наиболее распространенным протоколом в рамках AAA.

Протокол работает поверх UDP, частично защищая передаваемый трафик от изменения путем контроля целостности, но не осуществляя шифрование. По сути, основное использование протокола - это проксирование запросов на подключение с целью централизации и упрощения их обработки. Коммутатор, Wi-Fi точка доступа, или маршрутизатор с поддержкой входящих VPN-подключений – это все называется Radius-клиентом. Сервером же на котором есть возможность подтверждения подлинности запрашиваемых учетных записей и возможность хранения политик и настроек для их подключения называется Radius-сервером, например, контроллер домена Active Directory с установленным NAP.

У американской транснациональной компании Cisco есть свой интегрированный продукт, Cisco ISE, который предлагает полную функциональность Radius-сервера с множеством дополнительных возможностей.

Поделиться

Поделиться