Кибератаки на Казахстан

В Казахстане выявлена активность хакерской группы под названием Bloody Wolf, которая использует вредоносное программное обеспечение (ПО) Strrat (также известное как Strigoi Master) для ИТ-атак на организации. Об этом в конце июля 2024 г. говориться в отчете компании по управлению цифровыми рисками BI.ZONE.

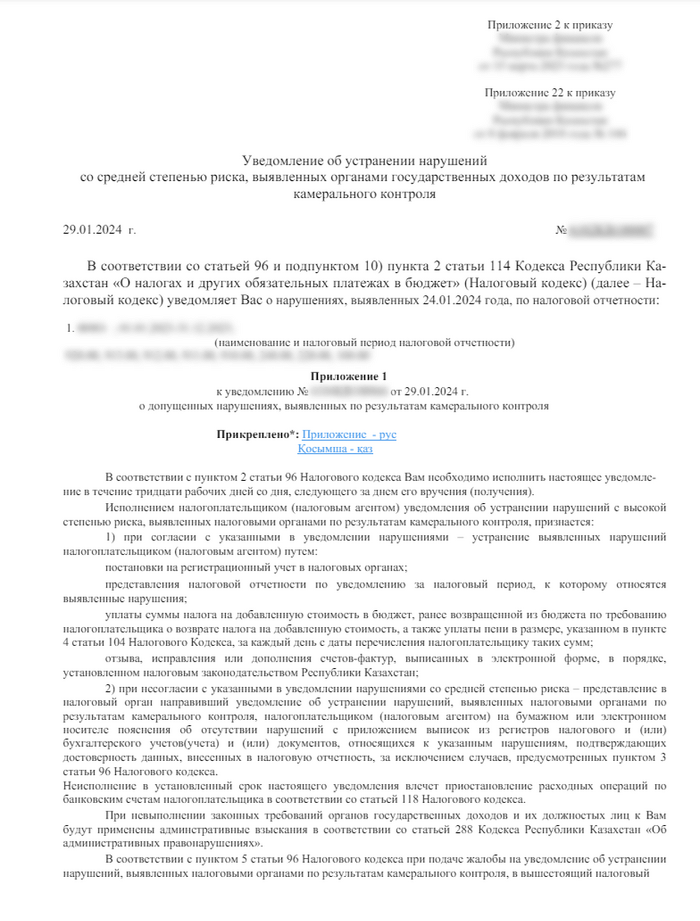

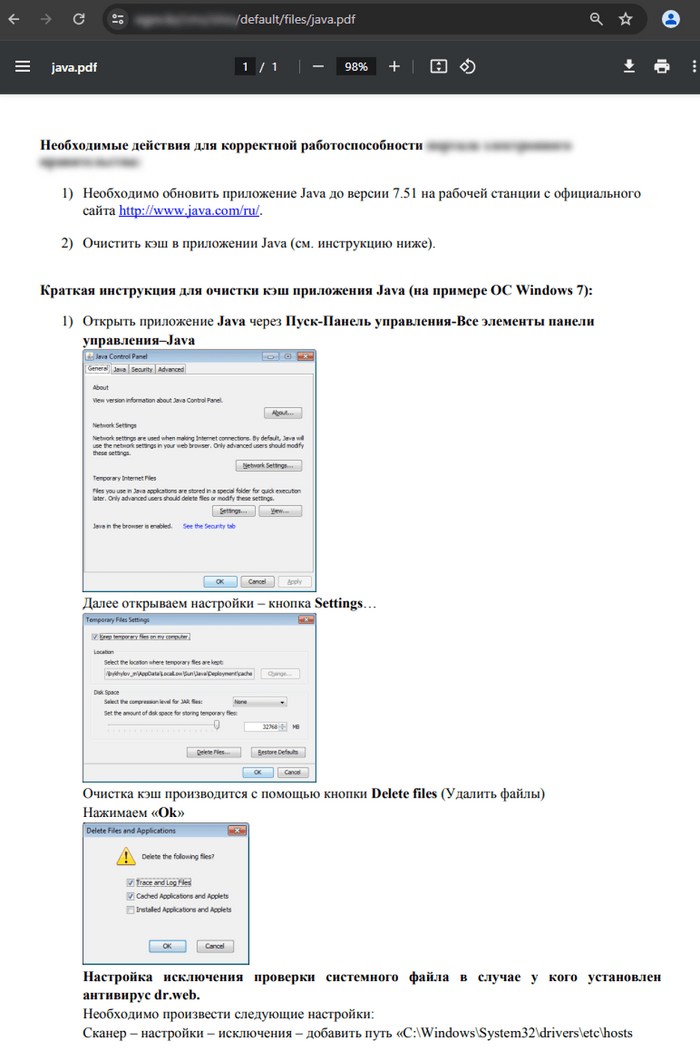

Злоумышленники рассылают фишинговые письма от имени Министерства финансов Республики Казахстан и других ведомств. В письмах содержатся PDF-вложения со ссылками на скачивание вредоносной программы и руководства по установке Java-интерпретатора (программа поддерживает работу вредоносной программы). Сначала программа исполняется интерпретатором, и для каждого метод накапливается статистика, сколько раз он вызывался. Как только обнаружатся часто исполняемые методы, они транслируются в машинный код, а редко исполняемые продолжают интерпретироваться. Этот процесс идет постоянно, самые часто исполняемые методы подвергаются перекомпиляции с многоуровневой оптимизацией, чтобы сделать код максимально эффективным. Поэтому при любых замерах скорости исполнения Java-программы надо сначала ее «разогнать» т.е. сделать холостой прогон.

По данным BI.ZONE, в документе также содержатся две ссылки на руководство по установке интерпретатора Java, необходимого для работы вредоносной программы. Примечательно, что вторая ссылка перенаправляет на сайт правительства страны, где посетителям предлагается установить Java для корректной работы портала электронного правительства. Вредоносные файлы размещены на фишинговом ресурсе в домене egov-kz[.]online, имитирующем сайт правительства Казахстана. Файлы представляют собой образцы вредоносной программы Strrat, которую ранее можно было приобрести на подпольных ресурсах за $80.

Хакеры Bloody Wolf продолжают экспериментировать с коммерческим вредоносным ПО для организации кибератак на различные организации. Использование менее распространенных типов файлов, таких как JAR, позволяет злоумышленникам обходить защитные ИТ-системы. Использование легитимных веб-сервисов, таких как Pastebin, для связи со взломанной ИТ-системой позволяет хакерам обходить сетевые решения информационной безопасности (ИБ).

Система скомпрометирована

После запуска, вирус Strrat загружает зависимости, в том числе библиотеки системных кейлоггеров, которые находятся в открытом доступе на GitHub. При наличии соответствующих аргументов командной строки программа создает файл, определяющий порт для подключения. Файл будет помещен в каталог C:\Users\[user]\ как [port]lock.file. Если аргумент не был передан, информация берется из конфигурации, расположенной по адресу resources\config.txt. В рассматриваемом случае номер порта равен 15270.

В случае если в конфигурации есть необходимая опция, в планировщике создается задача, которая будет запускаться каждые 30 мин. Задача называется так, чтобы выглядеть легитимно и напоминать приложение Skype. Если конфигурация имеет требуемую опцию, в ключе реестра, то создается параметр для достижения постоянства. Если конфигурация имеет требуемый параметр, копия вредоносного файла создается в каталоге запуска. Запуск файла с нового места инициализирует соединение с сервером C2, в частности https://pastebin[.]com/raw/dFKy3ZDm:13570 и https://pastebin[.]com/raw/dLzt4tRB:13569.

Вредоносная программа Strrat собирает информацию о системе, включая имя устройства и поддерживаемые языки, обращаясь к ключам реестра. Вирус отправляет WMI-запросы с помощью команды wmic.exe для получения данных о дисках, архитектуре, версии операционной системы (ОС) и антивирусном ПО. Если конфигурация имеет требуемую опцию, в ключе реестра создается параметр для достижения постоянства. В другом случае, если конфигурация имеет требуемый параметр, копия вредоносного файла создается в каталоге запуска.

Вирус может обрабатывать ряд команд с сервера C2. Перезагрузить ИТ-систему с помощью exe /c shutdown /r /t 0. Выключить ИТ-систему с помощью команды exe /c shutdown /s /t 0. Удалить компоненты вредоносного ПО из взломанной ИТ-системы. Загрузить и выполнить дополнительные файлы из указанных сетевых мест. Загрузка и выполнение файлов с сервера C2. Вирус может запускать файлы Visual Basic, JavaScript и WSF командой wscript [имя загруженного файла], скомпилированные файлы Java командой exe -jar [имя загруженного файла], а также обычные исполняемые файлы командой cmd.exe /c [имя загруженного файла]. Выполнение команд в интерактивном режиме через командную строку Windows. Выполнять команды в интерактивном режиме через интерпретатор PowerShell. Удаленное управление файлами в скомпрометированной системе с помощью exe /c [путь к файлу] и других команд.

Хакеры из Bloody Wolf практикуют в основном перехват нажатий клавиш с помощью библиотеки system-hook и управляют списком запускаемых программ. С помощью Strrat можно и удаленно управлять браузером пользователя-жертвы, вирус запустит любой браузер, присутствующий в ИТ-системе (Chrome, Firefox). Bloody Wolf зашифровывают (файлы получают расширение .crimson) и расшифровывают пользовательские файлы в каталогах Downloads, Documents и Desktop, применив алгоритм Advanced Encryption Standard (AES).

AES-алгоритм преобразует один 128-битный блок в другой, используя секретный ключ который нужен для такого преобразования. Для расшифровки полученного 128-битного блока используют второе преобразование с тем же секретным ключом. Выглядит это так: cipher = encrypt(block, key) и block = decrypt(cipher, key). Размер блока всегда равен 128 бит, а ключ также имеет фиксированный размер. Для того чтобы зашифровать произвольный текст любым паролем нужно получить хеш от пароля, преобразовать хеш в ключ по правилам описанным в стандарте AES, разбить текст на блоки по 128 бит, ну и наконец, зашифровать каждый блок функцией cipher.

Фишинговая кампания группы Bloody Wolf с использованием вредоносного ПО демонстрирует продолжающуюся эволюцию методов киберпреступников по взлому систем. Бдительность и внедрение передовых решений безопасности необходимы для защиты организаций от этих сложных угроз.

Поделиться

Поделиться