Уязвимость позволяет удаленно выполнять команды в Windows-системах

ИБ-специалисты Akamai предупредили, что множество злоумышленников используют обнаруженную недавно уязвимость в PHP для распространения троянов удаленного доступа, криптовалютных майнеров и организации DDoS-атак. Об этом в середине июля 2024 г. говориться на сайте компании Akamai.

За последние годы время от раскрытия информации до начала эксплуатации уязвимости значительно сократилось - фактически большинство вредоносных действий происходит в первый месяц после выхода патча. Среднее время начала эксплуатации составляет примерно 4 дня после обнародования уязвимости, что практически не оставляет защитникам времени на подготовку. Это лишь одна часть наступления на уязвимости - злоумышленники также постоянно используют однодневные уязвимости (даже те, которым уже несколько лет), чтобы их усилия были вознаграждены. Один из последних примеров такого натиска - критическая уязвимость, обнаруженная в PHP (версии 8.1.*, до 8.1.29, 8.2.* до 8.2.20 и 8.3.* до 8.3.8). Уязвимость связана с тем, как PHP и CGI-обработчики разбирают определенные символы Unicode, что может позволить злоумышленнику выполнить удаленное выполнение кода (RCE). Специалисты Akamai описали некоторые из замеченных ими попыток эксплуатации этой уязвимости, а также их последствиях и представили собранные ими индикаторы компрометации (IOC).

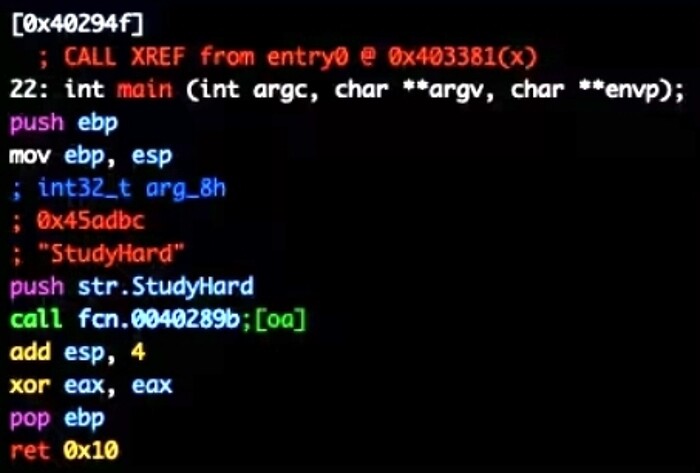

Одним из факторов определения критичности является простота эксплуатации, а этот случай довольно прост в исполнении для угрожающего агента. Для достижения RCE злоумышленнику достаточно отправить PHP-код на сервер и добиться его (неправильной) интерпретации. Как и в случае с CVE-2012-1823, эксплуатация этой уязвимости основана на использовании php://input для вставки кода в тело запроса. В PHP php://input - это поток ввода-вывода, доступный только для чтения, который позволяет считывать необработанные данные из тела запроса. Часто используемой опцией для этого эксплойта является PHP auto_prepend_file, которая задает имя файла, автоматически разбираемого перед основным файлом. Поскольку содержимое файла разбирается первым, это гарантирует, что код злоумышленника будет включен до того, как будет запущен любой другой код. Кроме того, многие злоумышленники добавляют опцию allow_url_include, которая позволяет получать данные из удаленных мест и использовать такие функции, как fopen и file_get_contents.

В режиме CGI PHP веб-сервер анализирует HTTP-запросы и передает их PHP-скрипту, который выполняет их дополнительную обработку. Например, строки запросов анализируются и передаются интерпретатору PHP через командную строку, поэтому запрос типа http://host/cgi.php?foo=bar может быть выполнен как php.exe cgi.php foo=bar. Это оставляет возможность для инъекции команд, поэтому перед вызовом php.exe входные данные подвергаются санитарной обработке. CVE-2024-4577 - дефект, позволяющий злоумышленнику выйти из командной строки и передать аргументы для интерпретации непосредственно PHP. Сама уязвимость кроется в том, как символы Unicode преобразуются в ASCII.

ИБ-специалисты Akamai сообщили о том, что зафиксировали первые попытки эксплуатации свежего бага на своих honeypot-серверах в течение 24 часов после того, как о проблеме стало известно широкой общественности. В частности, были замечены эксплоиты, предназначенные для распространения трояна удаленного доступа Gh0st RAT, криптовалютных майнеров RedTail и XMRig, а также DDoS-ботнета Muhstik.

В мае 2024 г. ИБ-специалисты из компании Imperva так же предупреждали о начале эксплуатации CVE-2024-4577. По их данным, баг начали применять участники вымогательской группировки TellYouThePass для распространения .NET-варианта своего шифровальщика.

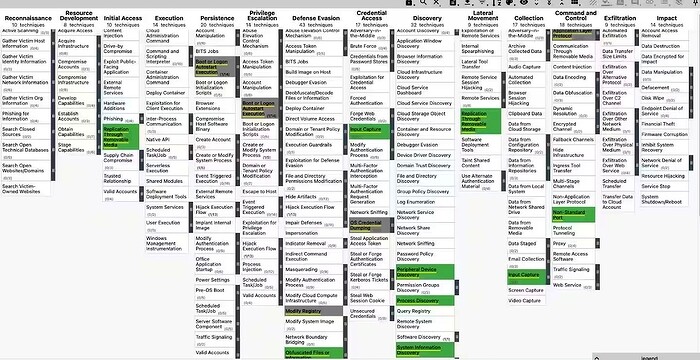

Формирование защиты

ИБ-специалисты Akamai рекомендуют оперативно применить необходимые исправления для организаций, затронутых этой уязвимостью, и начать мониторинг IOC. В зависимости от полезной нагрузки одно или несколько из этих правил смягчают эту уязвимость: 969151 v1 - атака с использованием PHP-инъекции (открывающий тег) 959977; v1 - атака с использованием PHP-инъекции (переопределение конфигурации); 3000155 v1 - обнаружена атака с использованием CMD-инъекции (обнаружен PHP/фильтр данных); 3000171 v3 - попытка загрузки файла Webshell/Backdoor. Как всегда, админам следует часто проверять консоль на наличие обновлений и дополнений к наборам правил.

Благодаря использованию различных средств автоматизации и отсутствию корпоративного контроля злоумышленники готовы к успеху. Постоянно сокращающееся время, которое есть у специалистов по ИБ для ИТ-систем, чтобы защитить себя после раскрытия новой уязвимости, является еще одним критическим риском в безопасности. Это особенно актуально для этой уязвимости PHP из-за ее высокой эксплуатируемости и быстрого принятия субъектами угроз. В компании Akamai продолжат отслеживать такие угрозы и сообщать о них, чтобы повысить осведомленность пользователей и сообщества безопасности в целом.

Поделиться

Поделиться