Банковский троян

Специалисты Zscaler ThreatLabz обнаружили более 90 вредоносных приложений в Google Play, предназначенных для распространения вредоносного и рекламного программного обеспечения (ПО), включая банковский троян Anatsa. Приложения на май 2024 г. были скачаны более 5,5 млн раз.

Вирус Anatsa - это банковский троян, нацеленный на более 650 приложений финучреждений в Европе, США, Великобритании и Азии. Троян похищает учетные данные онлайн-банков для выполнения мошеннических транзакций. С конца 2023 г. троян заразил устройства как минимум 150 тыс. раз через Google Play. Однако последние наблюдения в 2024 г. показывают, что угрозы расширили свои цели, включив в них банковские приложения в Германии, Испании, Финляндии, Южной Корее и Сингапуре.

Специалисты по информационной безопасности (ИБ) заметили увеличение числа случаев использования вредоносной программы Anatsa (также известной как TeaBot). Эта вредоносная программа использует приложения-дропперы, которые кажутся пользователям доброкачественными и обманывают их, заставляя невольно установить вирус. После установки Anatsa перехватывает конфиденциальные банковские реквизиты и финансовую информацию из глобальных финансовых приложений. Для этого она использует технологии наложения и доступа, что позволяет ей незаметно перехватывать и собирать данные.

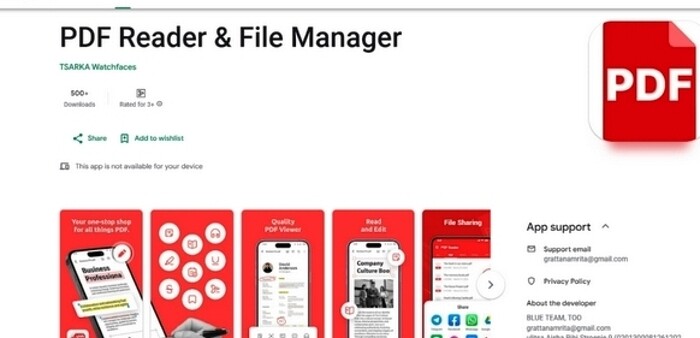

В Zscaler ThreatLabz привели технический анализ атакующих трояна Anatsa. Хакеры использовали в качестве приманки на Google Play программы для чтения PDF-файлов и QR-кодов для распространения вредоносного ПО, а также различные приложения из категории повышения производительности для ПК. Многие вредоносные Android-приложения в магазине Google Play маскируются под такие инструменты, как файловые менеджеры, редакторы, переводчики и т. д.

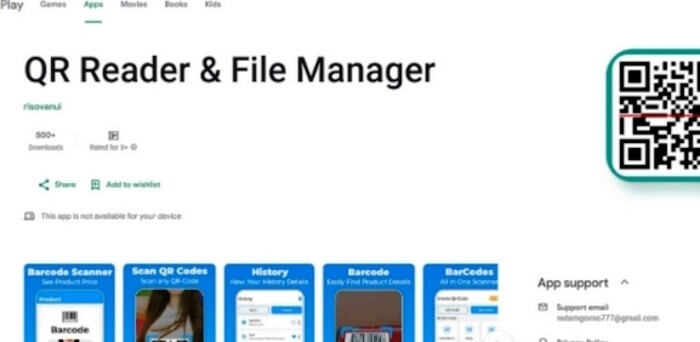

Полезная нагрузка второго этапа Anatsa маскируется под обновление легитимного приложения, обманывая жертв и заставляя их поверить в подлинность вредоносной программы. Банковское вредоносное ПО Anatsa использует технику дроппера, при которой первоначальное приложение при установке выглядит чистым. Однако после установки приложение загружает вредоносный код или инсценированную полезную нагрузку с командно-контрольного сервера (C2), замаскированного под безобидное обновление приложения. Троян применяет различные техники, чтобы избежать обнаружения, включая проверку виртуальных сред и эмуляторов, а также намеренное повреждение ZIP-заголовков APK, чтобы затруднить статический анализ вредоносной программы. Такой стратегический подход позволяет загрузить вредоносное ПО в официальный магазин Google Play Store и избежать обнаружения на устройстве жертвы.

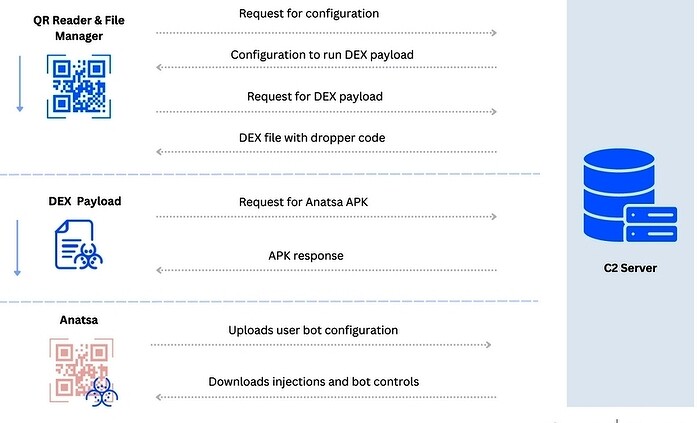

На схеме (см. Изображение №1) ниже показано распространение и выполнение Anatsa на мобильном устройстве жертвы в течение всей кампании.

На рисунке (см. Изображение №2) ниже показаны приложения для чтения PDF и QR-кодов. Однако на самом деле эти приложения представляют собой вредоносные инсталляторы, которые при установке запускают процесс заражения.

Технический анализ

Anatsa использует удаленные полезные нагрузки, полученные с C2-серверов, для осуществления дальнейшей вредоносной деятельности. Приложение-дроппер с закодированными ссылками на удаленные серверы, с которых будет загружена полезная нагрузка следующего этапа. Помимо загрузки полезной нагрузки, вредоносная программа также получает с удаленного сервера файл конфигурации для выполнения следующей стадии полезной нагрузки.

По данным Zscaler ThreatLabz, приложение использует отражение для вызова кода из загруженного DEX-файла. Необходимая конфигурация для загрузки DEX-файла загружается с управляющего сервера, как показано в сетевом ответе. После загрузки полезной нагрузки следующего этапа Anatsa выполняет ряд проверок на предмет окружения устройства и его типа. Вероятно, это делается для обнаружения сред анализа и песочниц с вредоносным ПО. После успешной проверки она переходит к загрузке третьего этапа и финальной полезной нагрузки с удаленного сервера.

Злоумышленники внедряли в APK несжатые необработанные данные манифеста. Хакеры также намеренно испортили параметры сжатия в файле манифеста, чтобы затруднить анализ. Чтобы статически проанализировать полезную нагрузку, необходимо зафиксировать заголовки ZIP-файла вместе со сжатыми данными. После загрузки APK вредоносная программа запрашивает различные разрешения, включая опции SMS и доступности, которые обычно ассоциируются с троянами мобильного банкинга. Вредоносная программа скрывает конечную полезную нагрузку DEX внутри файлов активов. Во время выполнения полезная нагрузка расшифровывает DEX-файл с помощью статического ключа, встроенного в код.

После выполнения вредоносная программа расшифровывает все закодированные строки, включая сообщение C2. Троян устанавливает связь с сервером C2 для выполнения различных действий, таких как регистрация зараженного устройства и получение списка целевых приложений для инъекций кода. Для того чтобы похитить данные из финансовых приложений, Anatsa загружает список целей.

Получив список названий пакетов финансовых приложений, вирус сканирует устройство жертвы на предмет наличия установленных приложений. Обнаружив наличие целевого приложения, Anatsa передает эту информацию на сервер C2. В ответ C2-сервер предоставляет поддельную страницу входа в банковское приложение. Эта операция показана на рисунке ниже.

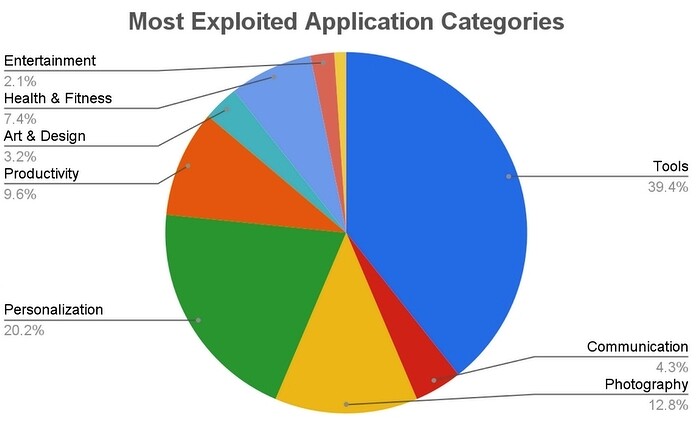

Согласно анализу Zscaler ThreatLabz, наиболее часто используемой категорией приложений (см. Изображение №3) для распространения вредоносных программ являются инструменты, на долю которых приходится почти 40%. Персонализация и фотографии составляют около 20 и 13% соответственно. На графике ниже показано, какие категории приложений чаще всего используются угрожающими субъектами, пытающимися распространять вредоносное ПО через магазин Google Play.

Выбор категории инструментов для распространения вредоносного ПО, скорее всего, обусловлен популярностью этих типов приложений, что облегчает их внедрение в магазин Google Play. В ходе анализа Zscaler ThreatLabz выявили несколько семейств вредоносных программ, распространяемых через магазин Google Play, в том числе: Joker, Adware, Facestealer, Anatsa, Coper.

Заключение

Банковский троян Anatsa свидетельствуют о рисках, которым подвергаются пользователи Android в различных географических регионах, загрузившие эти вредоносные приложения из магазина Google Play. По мере того как ландшафт мобильных угроз продолжает развиваться, компаниям становится крайне важно внедрять проактивные меры безопасности для защиты своих систем и конфиденциальной финансовой информации.

Для того чтобы повысить безопасность сети, ИБ-специалисты рекомендуюм внедрить архитектуру нулевого доверия. Этот подход ориентирован на безопасность, которая направлена на пользователя, и обеспечивает аутентификацию и авторизацию пользователей перед доступом к любым ресурсам, независимо от их устройства или местоположения.

Поделиться

Поделиться