Несанкционированный доступ

В ходе мониторинга китайскоязычного угрожающего актора Earth Lusca специалисты Trend Micro обнаружили новый мультиплатформенный бэкдор, написанный на языке Golang. Об этом в начале сентября 2024 г. говорится в отчете, который был опубликован на сайте японской компании-разработчике программного обеспечения (ПО) для кибербезопасности Trend Micro. Бэкдор под названием KTLVdoor имеет версии для Microsoft Windows и Linux.

Бэкдор (от англ. back door, черный ход) - программа или набор программ, которые устанавливает взломщик на взломанном им компьютере после получения первоначального доступа с целью повторного получения доступа к ИТ-системе. При подключении предоставляет какой-либо доступ к системе (как правило, это командный интерпретатор: в GNU/Linux - Bash, в Microsoft Windows NT - cmd). Бэкдор позволяет постороннему человеку делать на компьютере (или другом девайсе) все то же, что может делать владелец, но дистанционно. В отличие от легальных программ удаленного доступа, бэкдор используется тайно и с корыстными или преступными целями. Бэкдоры обнаружить трудно, они могут находиться в системе продолжительное время, как в спящем режиме, так и в активном. С самыми простыми вирусами-бэкдорами может справиться антивирусная программа. Также пользователи могут проверить автозагрузку и активные процессы устройства на предмет чего-то нетипичного и подозрительного, но чаще всего бэкдоры замаскированы так, что обычному пользователю не только невозможно их вычислить и обезвредить, но даже обнаружить следы их деятельности, которые будут скрыты.

KTLVdoor - это сильно обфусцированное вредоносное ПО, которое маскируется под различные системные утилиты. Бэкдор позволяет хакерам выполнять различные задачи, включая манипуляции с файлами, выполнение команд и удаленное сканирование портов. Конфигурация и взаимодействие вредоносной программы используют сложные методы шифрования и обфускации, препятствующие анализу вредоносного ПО. Масштабы атакующей кампании весьма значительны: обнаружено ИБ-специалисты обнаружили более 50 серверов управления и контроля (C2), которые взаимодействуют с различными версиями KTLVdoor. Пока неясно, принадлежит ли вся инфраструктура исключительно китайской группировки Earth Lusca или используется совместно с другими угрожающими субъектами.

На данный момент ИБ-специалисты Trend Micro смогли найти только одну цель операции - торговую компанию, базирующуюся в Китае. Это не первый случай, когда китайскоязычный угрожающий агент атакует китайскую компанию. Такие хакерские группировки, как Iron Tiger и Void Arachne, также использовали ИТ-инструменты, нацеленные именно на носителей китайского языка.

Анализ KTLVdoor

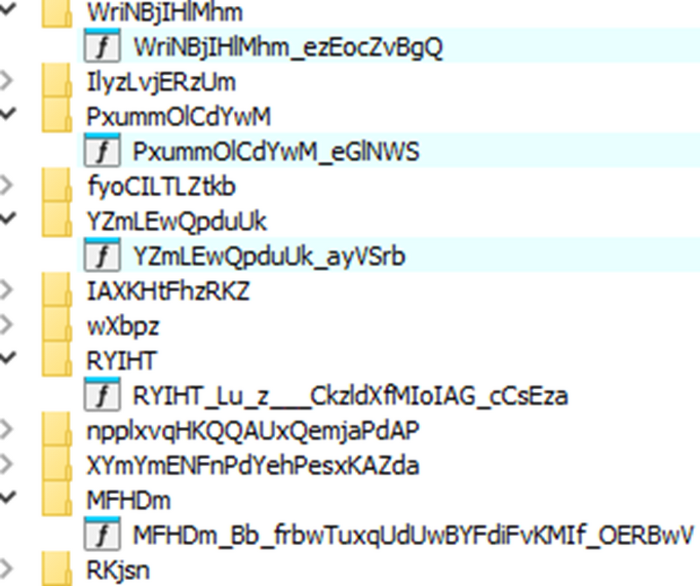

Большинство образцов, обнаруженных в ходе исследования, обфусцированы: встроенные строки не читаются напрямую, символы зачеркнуты, а большинство функций и пакетов переименованы в случайные строки, похожие на Base64. По информации Trend Micro, это очевидная попытка разработчиков замедлить анализ вредоносного ПО.

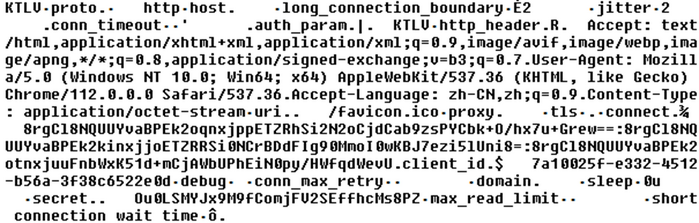

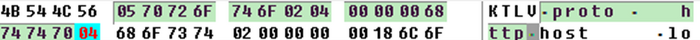

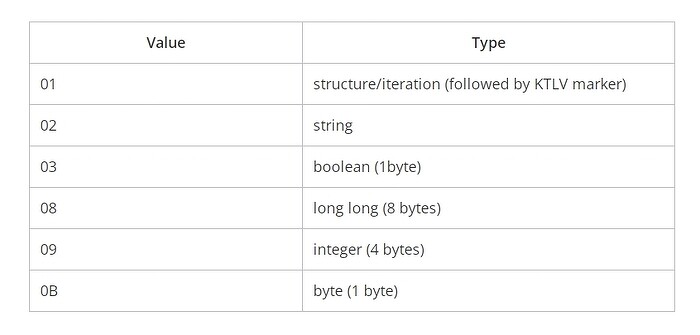

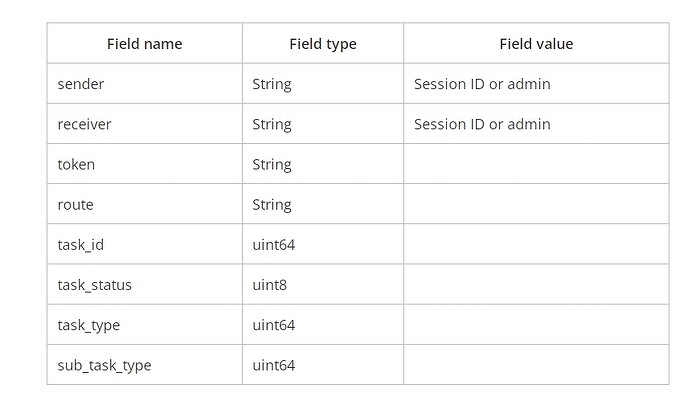

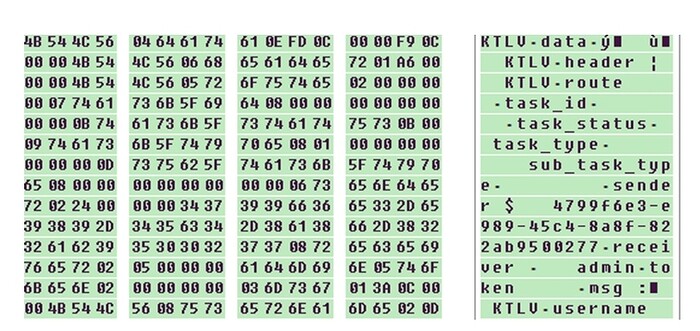

Первым шагом является инициализация параметров конфигурации агента. Значения инициализации шифруются XOR-шифром и кодируются Base64 в двоичном файле агента. Формат файла конфигурации представляет собой пользовательский TLV-подобный формат. Маркер «KTLV» обычно предшествует четырехбайтовой длине структуры и ведет себя как маркер начала структуры. Далее следует список параметров и их значений. К примеру, на третьем рисунке можно заметить параметр «proto», длина которого составляет пять байт, за ней - строка http, которая является значением параметра протокола.

Конфигурация обрабатывается, и внутренняя структура конфигурации (Config) обновляется. Частью структуры Config является структура HostInfo, которая также содержит дополнительные параметры о текущей зараженной машине. Эти структуры обновляются в зависимости от текущего окружения машины.

Command and Control (C&C)-сервер(ы) хранятся в значении «connect». Значение зашифровано AES-GCM и имеет Base64-кодировку. Метод AES-GCM использует стандартный предварительный 12-байтовый nonce и дополнительный 16-байтовый тег. Ключ AES-GCM получается из «секретного» значения путем вычисления его хэша MD5 и использования подстановки ключа (увеличения размера ключа) до 32 байт путем добавления к нему 16 нулей (0x00 байт).

После завершения шагов инициализации агент запускает цикл связи с C&C-сервером. Взаимодействие осуществляется путем отправки и получения сообщений, которые сжимаются в GZIP и шифруются AES-GCM. В зависимости от настроек конфигурации, передача сообщений может осуществляться как в симплексном режиме (одно устройство на канале может только отправлять, другое - только принимать), так и в дуплексном (оба устройства могут одновременно отправлять и принимать сообщения). Каждое сообщение содержит заголовок сообщения, за которым следуют данные сообщения (msg).

По данным Trend Micro, отправитель этого исходящего сообщения (с зараженной машины на C&C-сервер) имеет идентификатор сессии текущей зараженной машины. Получателем является «admin», то есть сервер C&C. В случае входящего сообщения (от сервера C&C к зараженной машине) «отправителем» является «admin», а «получателем» - идентификатор сессии.

Заключение

Специалистам Trend Micro удалось с высокой степенью достоверности связать образцы KTLVdoor с угрожающим агентом Earth Lusca. Однако им не удалось связать с этим угрожающим агентом несколько других образцов данного семейства вредоносных программ. Кроме того, размер инфраструктуры, которую Trend Micro удалось обнаружить, очень необычен. Учитывая, что все C&C-серверы находились на IP-адресах китайского провайдера Alibaba Group, эксперты по ИБ задаются вопросом, не является ли появление этого нового вредоносного ПО и C&C-сервера, какой-то ранней стадией тестирования нового ИТ-инструментария.

По информации Trend Micro, инструмент KTLVdoor используется Earth Lusca, но им могут пользоваться и другие китайскоязычные китайские группировки. Хотя многие подробности этой кампании пока неизвестны, ИБ-специалисты Trend Micro будут продолжать следить за этой активностью.

Поделиться

Поделиться