Известная кибергруппировка Twelve пробудилась и атакует Россию

После короткого перерыва группировка Twelve вновь привлекла внимание экспертов в области кибербезопасности. Хакеры известны своими кибератаками на крупные компании и организации в России, в результате которых они требовали значительные суммы денег в обмен на восстановление доступа к зараженным ИТ-системам.

Возобновление кибератак

«Лаборатория Касперского» выявила возобновление кибератак группировки Twelve. Об этом в середине августа 2024 г. Как в Securelist написали эксперты лаборатории, в ходе исследования ИТ-атаки было обнаружено техника, полностью идентичная кибератакам группировки Twelve, а также использование связанных с ней С2-серверов.

Весной этого года в Telegram-канале группировки Twelve начали появляться публикации, содержащие персональные данные реальных людей. Вскоре канал был заблокирован за нарушение правил мессенджера. Несколько месяцев о группировке ничего не было слышно. Специалисты по информационной безопасности (ИБ) «Лаборатории Касперского» проанализировали действия злоумышленников по методологии Unified Kill Chain.

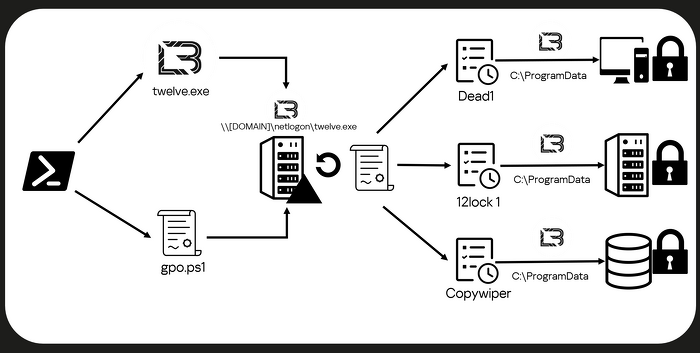

Интересным является тот факт, что Twelve использует схожие техники и инструменты с другой киберпреступной группировкой Darkstar, что может свидетельствовать о принадлежности обеих групп к одному синдикату. В то время как Darkstar придерживается классической схемы вымогательства, Twelve явно действует с политическими и идеологическими мотивами. Основной мотив группы Twelve - не финансовая выгода, а хактивизм. Это проявляется в методах их работы: вместо того, чтобы требовать выкуп за расшифровку данных, Twelve предпочитает шифровать информацию жертв, а затем разрушать инфраструктуру с помощью вайпера, делая невозможным восстановление данных. Такой подход указывает на стремление нанести максимальный ущерб целевым организациям, не получая при этом прямой материальной выгоды.

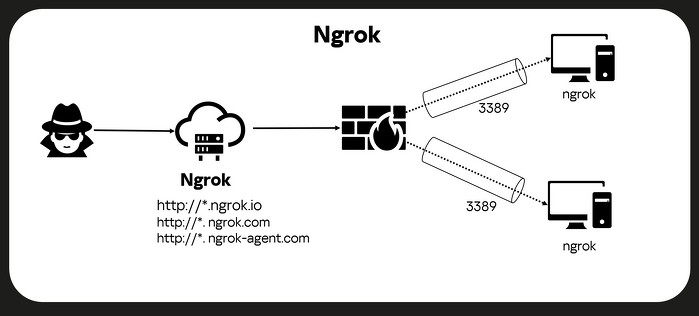

При осуществлении кибератак, хакеры Twelve полагаются исключительно на известные и доступные инструменты ИТ-инструменты. Вот список инструментов, часто используемых этой группой: ngrok, Cobalt Strike, mimikatz, chisel, BloodHound, PowerView, adPEAS, CrackMapExec, Advanced IP Scanner, PsExec. Большая часть инструментов, которые применяет хакеры, доступна в открытых источниках, что делает их доступными даже для менее опытных злоумышленников.

Своевременная защита

Одна из характерных особенностей атак Twelve - использование методов социальной инженерии для получения доступа к внутренней сети компании-жертвы через подрядчиков. Проще говоря, в случае социальной инженерии мошенники манипулируют людьми, чтобы получить от них информацию или доступ к ней. Кибератаки с использованием социальной инженерии бывают разными. Поэтому важно в целом понимать, что такое социальная инженерия и как она работает. Научившись распознавать основной механизм действия, вы сможете гораздо легче вычислять подобные атаки. Получив доступ к инфраструктуре подрядчика, хакеры Twelve затем используют его учетные данные для проникновения в сеть основной компании.

Хакеры Twelve шифровали данные с помощью версии популярного шифровальщика LockBit 3.0, скомпилированной из появившегося в открытом доступе исходного кода для блокирования данных жертв. В некоторых случаях они используют вайперы — программы, которые полностью уничтожают данные на жестких дисках, делая их восстановление невозможным.

Самым большим выкупом в России, который требовали хакеры были $3 млн, запрошенные киберпреступной группировкой Twelve. Хакеры предлагали восстановить данные, которые были зашифрованы на компьютерах компании за эту сумму. Злоумышленники использовали стандартные уязвимости телекоммуникационного оборудования.

Эксперты «Лаборатория Касперского» подчеркивают важность своевременного обнаружения и предотвращения кибератак со стороны Twelve, так как использование общедоступных инструментов и методов делает их действия предсказуемыми, предоставляя возможность успешной ИБ-защиты при правильной настройке мер безопасности.

В заключение следует отметить, что киберпреступная группа Twelve остается одной из самых опасных и активных угроз на сегодняшний день, представляя значительную опасность для организаций, особенно тех, которые задействованы в критической инфраструктуре России. Эксперты по кибербезопасности настоятельно рекомендуют компаниям принять меры по укреплению своей защиты и быть готовыми к потенциальным кибератакам, которые могут нанести значительный ущерб и поставить под угрозу их деятельность.