Хакеры прячут трояны в почтовых вложениях. Самые опасные письма - с файлами RAR и ZIP

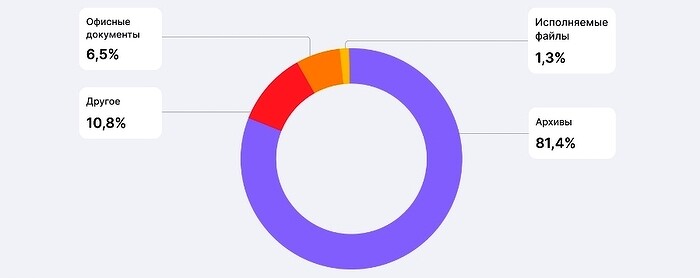

Российские специалисты по информационной безопасности (ИБ) изучили вредоносные почтовые рассылки, которые злоумышленники распространяли во втором квартале 2024 г. Архивы форматов .rar, .zip, .7z и другие остаются основным расширением вредоносных вложений в рассылках: в общей сложности их доля составляет 81,4%. Внутри архивов в подавляющем большинстве случаев находятся исполняемые файлы в Portable Executable (PE)-формате.

Письма с неприятной начинкой

Специалисты из Fight Against Cybercrime Technologies (F.A.C.C.T.) изучили вредоносные почтовые рассылки, которые злоумышленники распространяли во втором квартале 2024 г. Отчет исследователей был опубликован в конце июля 2024 г. на сайте компании.

F.A.C.C.T. является поставщиком ИТ-решений для детектирования и предотвращения кибератак. Компания занимается выявлением мошенничества, исследованием высокотехнологичных преступлений и защиты интеллектуальной собственности в сети. F.A.C.C.T. создана для работы на рынках России и ближнего зарубежья путем выделения в автономную структуру бывшего российского актива международной компании Group-IB.

С апреля по июнь этого года фишинговые письма чаще всего отправлялись по четвергам, в 97% обнаруженных рассылок вредоносные программы были спрятаны во вложениях. В качестве бесплатных почтовых сервисов хакеры все чащи используют российские, а программы-шифровальщики использовались в качестве основной вредоносной нагрузки.

Пик вредоносных рассылок, которые были перехвачены решением Managed XDR, постепенно смещается со вторника и среды, больше всего фишинговых писем злоумышленники отправляли в четверг - 22,5% от всех писем за неделю. Меньше всего вредоносных сообщений отправлялось в воскресенье.

По данным аналитиков F.A.С.С.T., для фишинговых рассылок злоумышленники все реже используют бесплатные публичные почтовые домены, несмотря на относительную простоту процесса. Более 96,5% писем с вредоносным содержимым рассылаются с отдельных доменов. Все преследует свою цель, ведь скомпрометированные почтовые ящики и доменные имена или подмена адреса отправителя в электронном письме с помощью спуфинга повышают вероятность вызвать доверие у пользователей-жертв.

«Фишинговые письма остаются наиболее распространенным вектором компрометации корпоративных учетных записей и инфраструктуры компаний. Часто именно активность вредоносных программ, попавших в ИТ-инфраструктуру компании через письмо, приводила к громким инцидентам с утечками данных или недоступностью сервисов. Мы видим, что фишинговые письма все более качественно маскируются под легитимные сообщения и несут в себе умело спрятанные от стандартных средств защиты вредоносные инструменты, приспособленные под конкретные цели злоумышленников», - сказал руководитель Центра кибербезопасности компании F.A.С.С.T. Ярослав Каргалев.

В фишинговых рассылках злоумышленники, которые могут атаковать российских пользователей из любой точки мира, все чаще используют легенду, связанную с Россией и Содружеством Независимых Государств (СНГ). В 2023 г. менее 6% писем имели отношение к России и ближайшим странам, а остальные были массовыми нетаргетированными рассылками без подготовки (сообщения на английском с просьбой провести оплату или о готовности приобрести продукцию). В 2024 г. наблюдается же тенденция что уже более 13% фишинговых рассылок, которые приходят на электронные адреса российских компаний, написаны в основном на русском или другом языке стран СНГ. Стоит отметить и то, что легенды у злоумышленников в сообщениях также адаптированы под местные цели и задачи.

Несмотря на постепенное снижение числа рассылок через бесплатные почтовые сервисы, хакеры продолжают их активно использовать. Во втором квартале доля самого часто встречающейся крупнейший сервис электронной почты в мире Gmail в фишинговых рассылках сократилась с 80,4% до 49.5%, а вот российских сервисов, наоборот, выросла почти в три раза с 13,1 до 35,3% Хакеры в массовых фишинговых рассылках использовали вложения для доставки вирусов на конечные устройства — их доля составила более 97%. Доля же писем с вредоносными ссылками увеличилась с 1,6% до 2,7%. Часто, используя ссылку на загрузку вредоносного программного обеспечения (ПО), злоумышленники стараются таким образом определить, кто переходит по ссылке чтобы предотвратить обнаружение средствами защиты. Для этого атакующие могут использовать множество техник, например, дополнительное звено в виде веб-страницы с тестом CAPTCHA - только после его прохождения жертве будет отгружен вредоносный файл в ИТ-систему.

Вредоносные письма

Вирус электронной почты состоит из вредоносного кода, распространяемого в сообщениях электронной почты для заражения одного или нескольких устройств. Этот вредоносный код может быть активирован множеством способов: когда пользователь-жертва нажимает на зараженную ссылку в сообщении, открывает зараженное вложение или взаимодействует с сообщением каким-либо другим способом.

Вирусы, распространяемые по почте, часто распространяются путем отправки вредоносного сообщения всем адресатам, указанным в адресной книге первоначальной жертвы. Вирус обладает способностью к самокопированию, поэтому он может быстро распространяться с одного устройства на другое. Таким образом, вирус может не только заразить компьютер жертвы, но и компьютеры всех, кто находится в адресной книге жертвы или в той же сети.

Существует три основных способа, которыми почтовый вирус может заразить электронную почту и компьютер жертвы: через фишинговое письмо, встраивание в приложение, встраивание в тело письма. Вирусы часто выглядят как исполняемые файлы с расширениями, например: .exe; .dll; .com; .bat; .cmd; .pif; .scr; .dot; .xls; .xlt; .docm; .pdf. Различные типы вирусов электронной почты проявляют себя по-разному, поэтому не всегда возможно распознать, содержит ли сообщение какой-то конкретный вирус. Некоторые зараженные письма имеют темы, которые не имеют смысла, например, они содержат бессмысленный текст или странные специальные символы, что позволяет легко их обнаружить. Другие поля заголовка и содержимое тела письма также могут выглядеть странно. В других случаях отправитель может быть неизвестен пользователю, что может вызвать у него подозрения. Но другие письма, содержащие вирусы, получателям может быть сложнее идентифицировать. В таких случаях злоумышленник может замаскировать сообщение так, чтобы оно выглядело как отправленное доверенным и/или известным отправителем. Это особенно касается кампаний по фишингу электронной почты, проводимых для дальнейших кибератак по компрометации деловой электронной почты.

Разная начинка

Архивы форматов .rar (26,2%), .zip (22,5%), .7z (8,6%) и другие остаются основным расширением вредоносных вложений в рассылках: в общей сложности их доля составляет 81,4%. Внутри архивов в подавляющем большинстве случаев находятся исполняемые файлы в PE-формате. Доля файлов, связанных с офисными сервисами, остался почти неизменным - 6,5%.

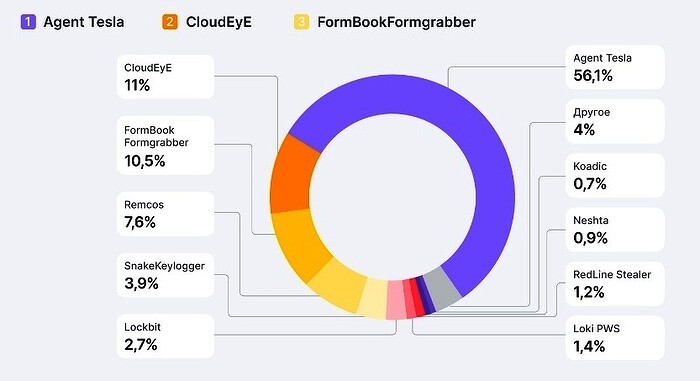

По типу вирусов самыми распространенными являются инструменты для сбора данных и шпионажа. Наиболее часто встречающимися вредоносными ПО в письмах во втором квартале 2024 г. по-прежнему является шпионская программа Agent Tesla (56,1%), загрузчик CloudEyE (11%), стилер FormBookFormgrabber (10,5%).

Вредоносные письма на английском и языках стран, никогда не входящих в СНГ, в 51% содержало шпионское ПО. В свою очередь в сообщениях на русском или языках стран СНГ почти с одинаковой вероятностью можно было обнаружить одну из популярных категорию вредоносных программ: загрузчика, шпиона, стилера либо бэкдор.

Интересной особенностью, по мнению аналитиков F.A.С.С.T. является то, что в среде вредоносных рассылок стало использоваться хакерами вирусы-шифровальщики по типу LockBit. Рассылка такой категории вредоносных ПО не является типичной, потому что вирусы-шифровальщики, как правило, применяются атакующими на финальном этапе кибератаки.