Правительственные информсистемы Украины девять лет заражены вирусом, созданным начинающим разработчиком

Исследователи из Cisco Talos проанализировали более 100 зараженных документов, что и позволило им выявить продолжающуюся с 2015 г. активность вируса на территории Украины. Разработчик вируса квалифицирован как начинающий, поскольку пренебрег тестированием своего кода.

Поиск первоисточника

В рамках регулярных мероприятий по поиску угроз Cisco Talos отслеживает файлы, загружаемые в репозитории с открытым исходным кодом, на предмет потенциальных «заманух», которые могут быть направлены против правительственных и военных организаций. Уловки создаются из легитимных документов путем добавления содержимого, вызывающего вредоносное поведение, и часто используются субъектами угроз.

Например, в качестве начального вектора заражения группа Gamaredon использует вредоносные наживки для документов с внешними ссылками на шаблоны, написанные на украинском языке. Ранее компания Cisco Talos уже обнаруживала «заманух» на военную тематику на украинском и польском языках, имитирующие официальные файлы PowerPoint и Excel, для запуска так называемого загрузчика Picasso, который устанавливает трояны удаленного доступа (RAT) на системы жертв.

В июле 2023 г. угрожающие лица пытались использовать приманки, связанные с саммитом НАТО в Вильнюсе, для установки трояна удаленного доступа Romcom. Это лишь некоторые из причин, по которым поиск приманок для документов является жизненно важным для любой операции по разведке угроз.

В итоге эксперты обнаружили более 100 загруженных документов с потенциально конфиденциальной информацией о деятельности правительства и полиции на Украине. Анализ кода показал неожиданные результаты - вместо приманки, используемой продвинутыми актерами, загруженные документы были заражены многокомпонентным VBA-макровирусом OfflRouter, созданным в 2015 г. Этот вирус до сих пор активен на Украине и приводит к загрузке потенциально конфиденциальных документов в общедоступные хранилища документов.

Атрибуция

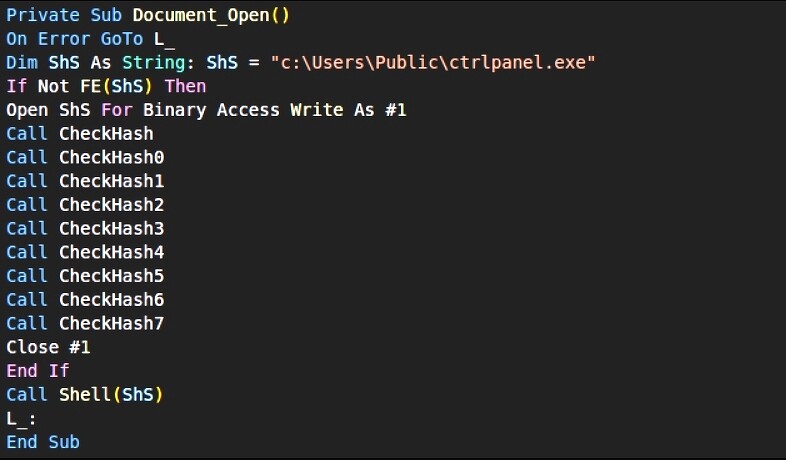

Хотя вирус активен на территории Украины, нет никаких признаков того, что он был создан автором из этого региона. Даже строка отладочной базы данных, использованная для названия вируса «E:\Projects\OfflRouter2\OfflRouter2\obj\Release\ctrlpanel.pdb», присутствующая в файле ctrlpanel.exe, не указывает на неанглоязычного автора.

Судя по выбору механизма заражения, генерации кода на VBA, нескольким ошибкам в коде и явному отсутствию тестирования, исследователи Cisco Talos считают, что автор - неопытный, но изобретательный программист. Результаты расследования показали, что наличие вредоносного кода обусловлено активностью редкого многомодульного вируса, который поставляется через функциональность .NET interop для заражения документов Word.

Выбор, сделанный при разработке вируса, ограничил действие вредоносной программы определенным географическим регионом и позволил ему оставаться активным в течение почти 10 лет на территории Украины.

Локация действия

По данным исследования, проведенного ранее командой Computer Security Incident Response Team (CSIRT) правительства Словакии, некоторые зараженные документы уже были в открытом доступе на сайте Национальной полиции Украины в 2018 г.

Вновь обнаруженные зараженные документы написаны на украинском языке, что способствовало тому, что вирус редко встречается за пределами Украины. Вредоносная программное обеспечение (ПО) не имеет возможности распространяться по электронной почте. Вирус может распространяться только путем обмена документами и съемными носителями, такими как USB-накопители с зараженными документами. ИБ-специалисты из Cisco Talos отвели эти факторы, как дополнительные вероятные причины того, что вирус остался только на Украине.

Принцип работы

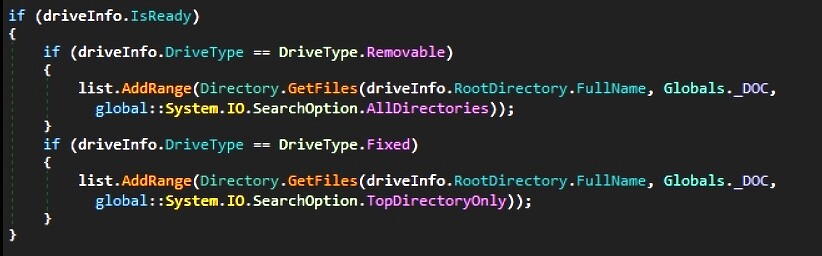

Вирус нацелен только на документы с расширением имени .doc, стандартным расширением для документов OLE2, и не пытается заразить другие расширения имен. Расширение имени документа Word по умолчанию для последних версий - .docx, поэтому в результате будет заражено мало документов. Это возможная ошибка автора, хотя есть небольшая вероятность, что вредоносная программа была создана специально для нескольких организаций на Украине, которые все еще используют расширение .doc, даже если документы внутри структурированы как Office Open XML.

Более успешному распространению вируса помешали другие проблемы, большинство из которых кроется в исполняемом модуле ctrlpanel.exe, брошенном и выполняемом частью кода VBA. При запуске вирус пытается установить значение Ctrlpanel для ключа реестра HKLM\Software\Microsoft\Windows\CurrentVersion\Run так, чтобы он запускался при загрузке операционной сестемы (ОС) Windows. В качестве значения используется внутренняя глобальная строка _RootDir, однако эта строка содержит только папку, в которой находится ctrlpanel.exe, а не полный путь к нему, что приводит к неудаче автозапуска.

Компьютерные вирусы

Компьютерные вирусы являются стандартными программами, которые вместо того, чтобы предлагать полезные ресурсы, могут нанести вред устройству. Компьютерные вирусы обычно создаются хакерами с различными целями, например, для кражи конфиденциальных данных или создания хаоса в системах. Некоторые разработчики создают эти вредоносные программы ради забавы или развлечения, в то время как другие преследуют более зловещие цели, такие как финансовая выгода или кибервойна.

Хакеры могут использовать слабые места в ОС или приложении, чтобы получить несанкционированный доступ и власть над машиной пользователя для достижения своих целей. Некоторые авторы вирусов стремятся прославиться в хакерском сообществе, создавая разрушительные или широко распространенные вирусы, которые привлекают внимание СМИ. Хакеры часто используют вредоносное ПО в качестве инструментов для атак с целью выкупа, кражи личных данных и других видов мошенничества в интернете.