Долгое время программные вредоносы называли «компьютерными вирусами», что, однако, не совсем правильно. Особенно сейчас, когда классические вирусы практически полностью вытеснены другими типами зловредов, прежде всего, троянскими программами. Именно они шифруют файлы, требуя выкуп, воруют реквизиты платежных карт или пароли для Интернет-банков, рассылают спам, используются для организации DDoS атак, мошенничества с кликами по рекламным баннерам или для майнинга криптовалют.

Как происходит заражение

Способов занести «заразу» существует очень много. Например, внедрить зловред в файл, пересылаемый по электронной почте. Обычно используются документы в офисных форматах, обычно Word, или PDF. Текст письма при этом составлен по всем правилам социальной инженерии, и жертва в полной уверенности, что прислан именно какой-нибудь счет за услуги. Однако на самом деле это замаскированный исполняемый файл с изменённой иконкой.

Предупреждение системы безопасности Windows при попытке запуска замаскированного под офисный документ исполняемого модуля

Другой способ заражения – через веб-сайт. Раньше рисковали только посетители ресурсов, со скажем так, сомнительным содержимым: порнографическим, с нелицензионным ПО или контентом. Но сейчас заражают вполне благопристойные ресурсы. Так, не так давно зловред был обнаружен на российском сайте госуслуг.

Никуда не исчезло и использование такого канала распространения, как через нелицензионное ПО. Если во времена расцвета софтверного «пиратства» был заражен каждый седьмой диск, то сейчас «чистый» дистрибутив программы или игры будет, скорее, исключением. Именно так распространяется Stantinko, который заразил несколько сотен тысяч компьютеров в России и Украине. Также злоумышленники освоили заражение видео- и аудиофайлов. Довольно часто под видом MP3 загружают исполняемые файлы, которые, как легко догадаться, являются зловредами. Очень часто зараженное ПО используют сотрудники всяческого рода сервисных служб.

Также злоумышленники используют внешние накопители. Для заражения обычных домашних пользователей такой способ довольно редок, но при целевых атаках на крупные компании или государственные ведомства именно он, пожалуй, доминирует.

И, наконец, зловреды могут рассылать себя сами по сетевым каналам. Именно таким образом происходит заражение разного рода «умных» устройств, например, сетевых роутеров или телевизоров последнего поколения.

Основные симптомы заражения

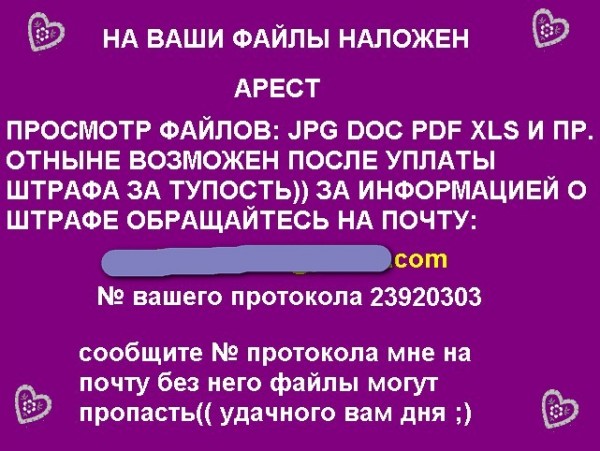

Стоит сразу сказать, что абсолютно надежных симптомов заражения не существует. Как уже было сказано выше, большая часть вредоносов используется для зарабатывания денег, и лишний шум злоумышленникам будет мешать. Им нужно, чтобы их ПО работало как можно дольше, при этом оставаясь незамеченным. Тот же Stantinko, по оценке аналитиков, работал не менее пяти лет. Часто бывает и так, что эти самые симптомы проявляются уже слишком поздно, когда зловред уже успел сделать свое дело. Именно так происходит с программами-вымогателями, теми же троянцами-шифровальщиками.

Диалоговое окно программы-вымогателя Petya

Тем не менее, требуется обратить внимание на следующее:

- Компьютер начал работать заметно медленнее, чем раньше;

- Значительно изменился объем свободной оперативной и дисковой памяти;

- Компьютер (особенно если это ноутбук) начал сильнее нагреваться или начала интенсивнее работать система охлаждения;

- Не удается подключиться к Интернету, снизилась скорость соединения, по непонятным причинам вырос расход сетевого трафика;

- Перестали запускаться программы, особенно если речь идет о защитном ПО (антивирус, файрволл);

- Компьютер стал чаще перезапускаться;

- Появляется большое количество окон и сообщений о разного рода проблемах;

- При подключении к Интернету появляется большое количество посторонних окон и баннеров;

- Изменился язык сообщений системы.

Что делать?

Прежде всего, отключится от Интернета и локальной сети. Если это возможно, сохранить все рабочие файлы на внешние носители. На заведомо не зараженном компьютере нужно создать загрузочный диск с антивирусной программой, где установлены последние обновления баз. Затем нужно будет загрузиться с этого диска и следовать инструкциям.

Надо отметить, что наиболее популярные в России антивирусные программы – AVG, «Антивирус Касперского», Dr. Web, ESET NOD 32 – работоспособны и на зараженном компьютере. Эти программы надо будет загрузить, обновить их базы и запустить полную проверку.

Диалоговое окно вредоноса WannaCry

Существуют и онлайн-сервисы, которые позволяют проверять файлы на наличие вредоносного ПО. Такие есть у всех более-менее солидных разработчиков антивирусного софта. Есть и такие, которые позволяют применять несколько программ. Наиболее известен ресурс VirusTotal, принадлежащий Google. Есть и российский аналог – «Титан».

Если зловред зашифровал файлы, то не стоит спешить платить злоумышленникам. Мы не знаем ни одного достоверного случая, чтобы таким образом удавалось спасти документы. Однако и отчаиваться тоже не стоит. В очень многие комплексы защитного ПО встроены средства расшифровки. Некоторые компании предлагают расшифровку файлов как дополнительную услугу, которая для пользователей их продукта будет бесплатной.

И о профилактике

Как и в случае болезней людей и животных, необходима профилактика возможного заражения. Прежде всего, стоит всячески избегать работы с правами привилегированного пользователя, особенно при подключении к сетям, как локальным, так и Интернет. Одно это не даст сделать очень многим вредоносам свое дело. К слову, именно по этой причине Unix-подобные системы, например, Linux или macOS, где возможность работы с правами администратора существенно ограничена, считаются более безопасными, чем Windows. К слову, ту же Linux, установленную в виртуальной машине, вполне можно использовать для работы в Интернете. Тогда основная система будет в относительной безопасности.

Многие годы говорят о том, что нельзя открывать любые файлы, полученные из сомнительных источников, будь то найденная где-то флешка или вложение в электронное письмо от неизвестного адресата. Да и даже от, казалось бы, знакомых могут приходить письма с зараженными вложениями. То же самое относится и к программам, особенно нелицензионным. Определенная бдительность нужна и при инсталляции бесплатных приложений, «в нагрузку» к которым могут прилагаться, скажем так, сомнительные модули, например, рекламные.

Необходимо вовремя устанавливать обновления операционной системы. Например, ту уязвимость, которую использовали нашумевшие WannaCry и Petya, закрыли еще в марте, за два месяца до глобальной эпидемии. Напомним, WannaCry заразил полмиллиона ПК в 150 странах, парализовав работу нескольких компаний. Эпидемия Petya была не менее масштабной, особенно в России и на Украине, где была парализована деятельность нескольких компаний и банков, включая Киевский метрополитен, аэропорт Харькова, Днепрэнерго.

Естественно, нужно использовать защитное ПО. Причем крайне желательно иметь не только антивирус как таковой, но и файрволл (межсетевой экран, брандмауэр), антиспам, а также средства родительского контроля, которые блокируют доступ детям и подросткам к сомнительным ресурсам, многие из которых к тому же заражены. Таких комплексов довольно много, среди них есть даже бесплатные. И не стоит забывать о резервном копировании — его надо делать регулярно, желательно ежедневно.

Поделиться

Поделиться